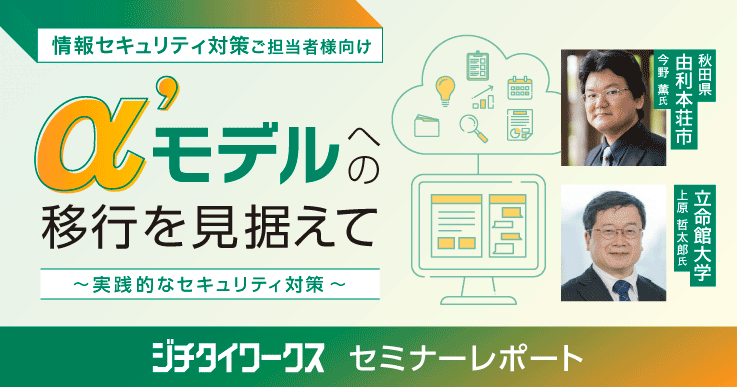

2024年10月、「地方公共団体における情報セキュリティポリシーに関するガイドライン」が改定されました。この内容を踏まえ、本セミナーでは“α´モデル”の実像と、ローカルブレイクアウトの概要、注意点などを解説します。

登壇者は、ガイドライン改定検討会の委員や、α´モデル導入済みの自治体担当者、情報セキュリティソリューションを手がける事業者など多彩な顔ぶれ。活発な情報共有が行われた当日の様子を、ダイジェストでお伝えします。

概要

■タイトル:α’モデルへの移行を見据えて ~実践的なセキュリティ対策~

■実施日:2025年2月18日(火)

■参加対象:自治体職員

■開催形式:オンライン(Zoom)

■申込者数:290人

■プログラム:

<第1部>

セキュリティポリシーに関するガイドライン改定のポイントとクラウドの活用

<第2部>

業務効率化とセキュリティ強化を両立!自治体におけるHENNGE One導入事例

<第3部>

α’モデルの本質を読み解く! ~由利本荘市の事例から~

<第4部>

【セッション】ローカルブレイクアウトなど新たなモデル導入時の疑問や不安を徹底議論。~地方公共団体向けセキュリティポリシーガイドライン策定委員に自治体の意見を代弁してFortinet Japanが切り込む~

<第5部>

α'モデルでの「動的アクセス制御(ゼロトラスト化)」具体的な実装方法 のご紹介

セキュリティポリシーに関するガイドライン改定のポイントとクラウドの活用

本セミナー最初の登壇者は、検討会の委員を務めたる上原教授。有識者の間ではどのような議論が交わされたのか、α´モデルについて何が懸念され、どんな対策が検討されたのか。ガイドライン発信者側の視点から、解説や注意点などを伝えてもらった。

【講師】 上原 哲太郎 氏

上原 哲太郎 氏

立命館大学情報理工学部 教授

プロフィール

総務省「地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会」委員。

自治体を守る“三層分離”の誕生とα´モデル登場までの流れ。

私は立命館大学で教えつつ、兵庫県芦屋市でCIO補佐を長年務めています。また、「地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会」の委員も務めているので、そうした立場も踏まえガイドラインのポイントを紹介します。

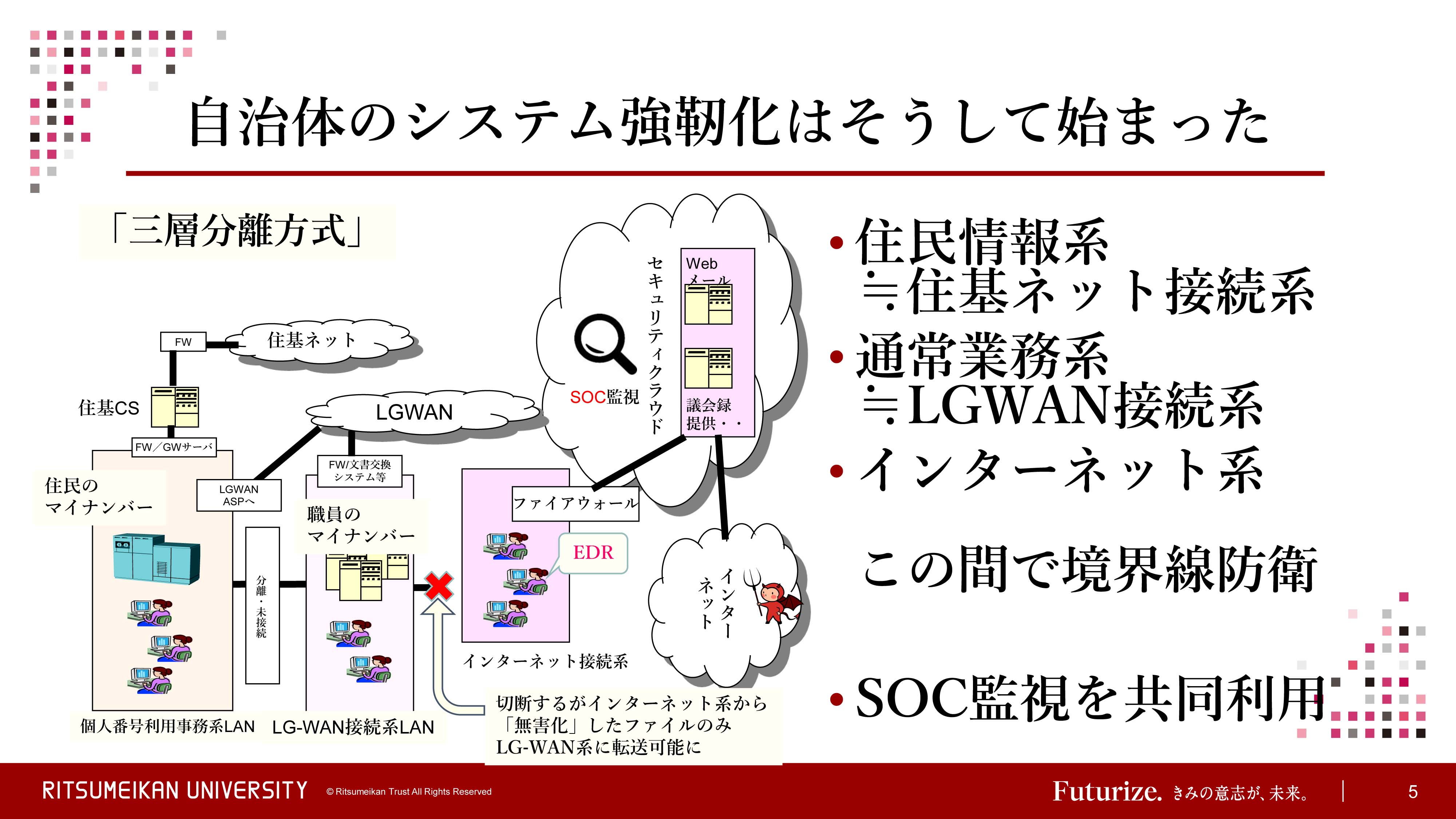

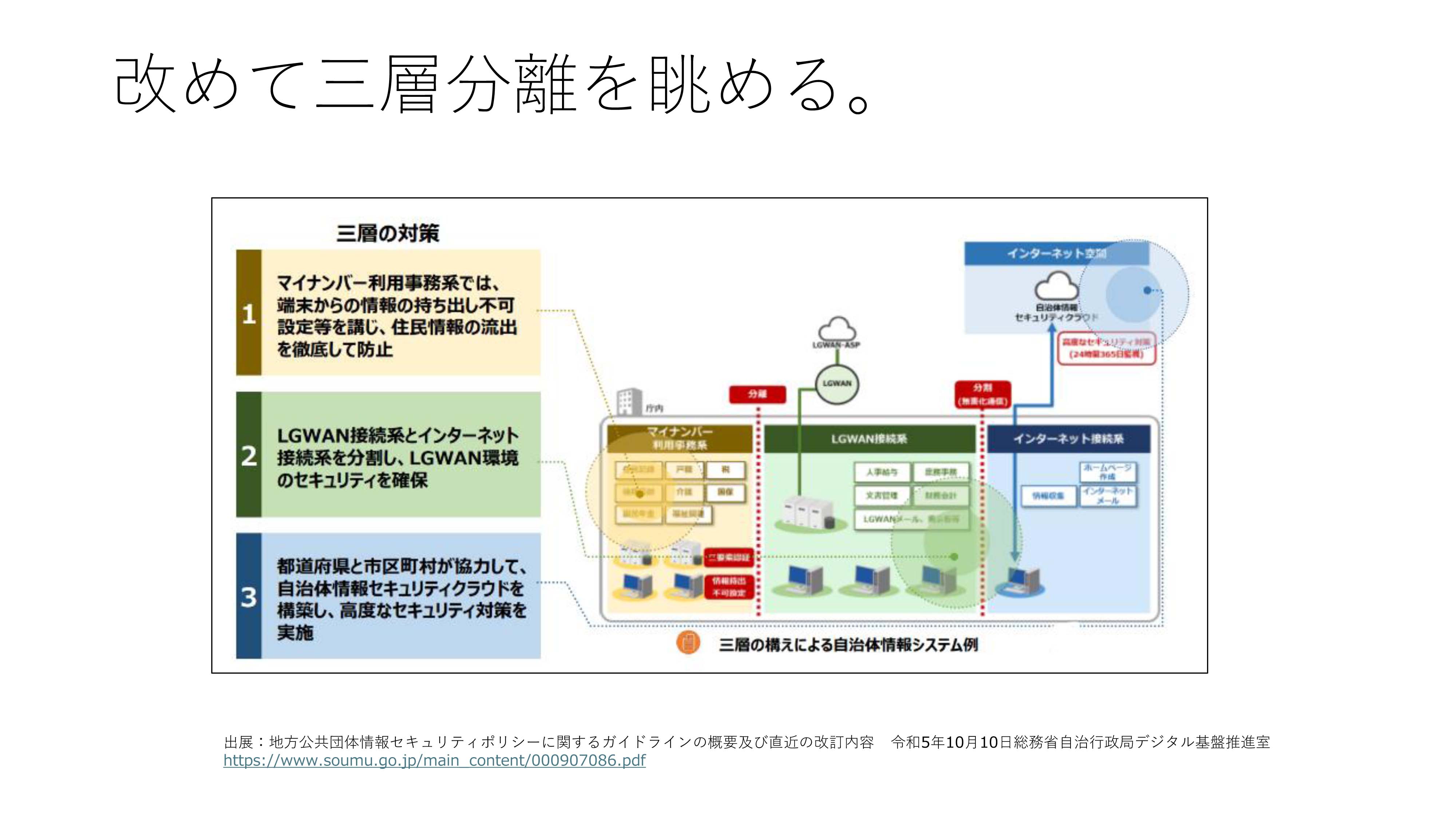

日本にセキュリティポリシーという考え方が入ってきたのは2000年頃。政府のガイドラインが決まり、5年後には統一基準ができました。これを反映しつつ自治体でもセキュリティポリシーを決めることになり、そのためのガイドラインが政府の改定に合わせる形で進んできました。ところが、2015年に年金機構事件があったので、同じような事故を起こさないために三層分離が導入されました。

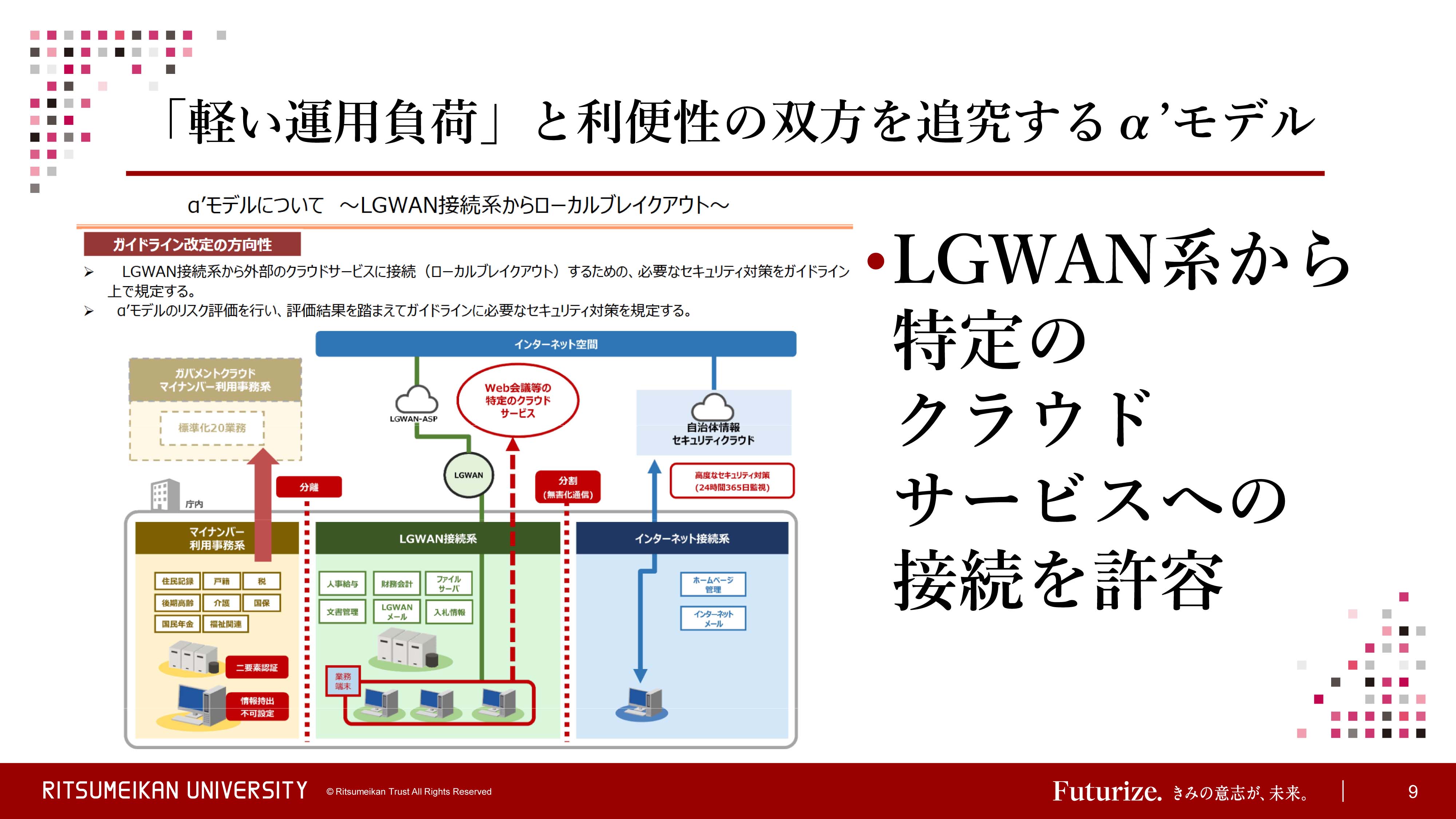

ただ、一番の問題はクラウドの利用です。特にパブリッククラウドのサービスを使いたい場合は、どうしてもつながなくてはならない。そこでβモデルが導入され、さらにもう一歩進めたβ´モデルも登場。しかし利便性は高まったものの、EDRやSOCが必要になり、運用負荷が高くなります。セキュアな運用をしようと思ったら、常に監視した上で、何かあればすぐに対応できる体制を作らなければならない。そこで今回、新しいアイデアとして入ってきたのがα´モデルです。

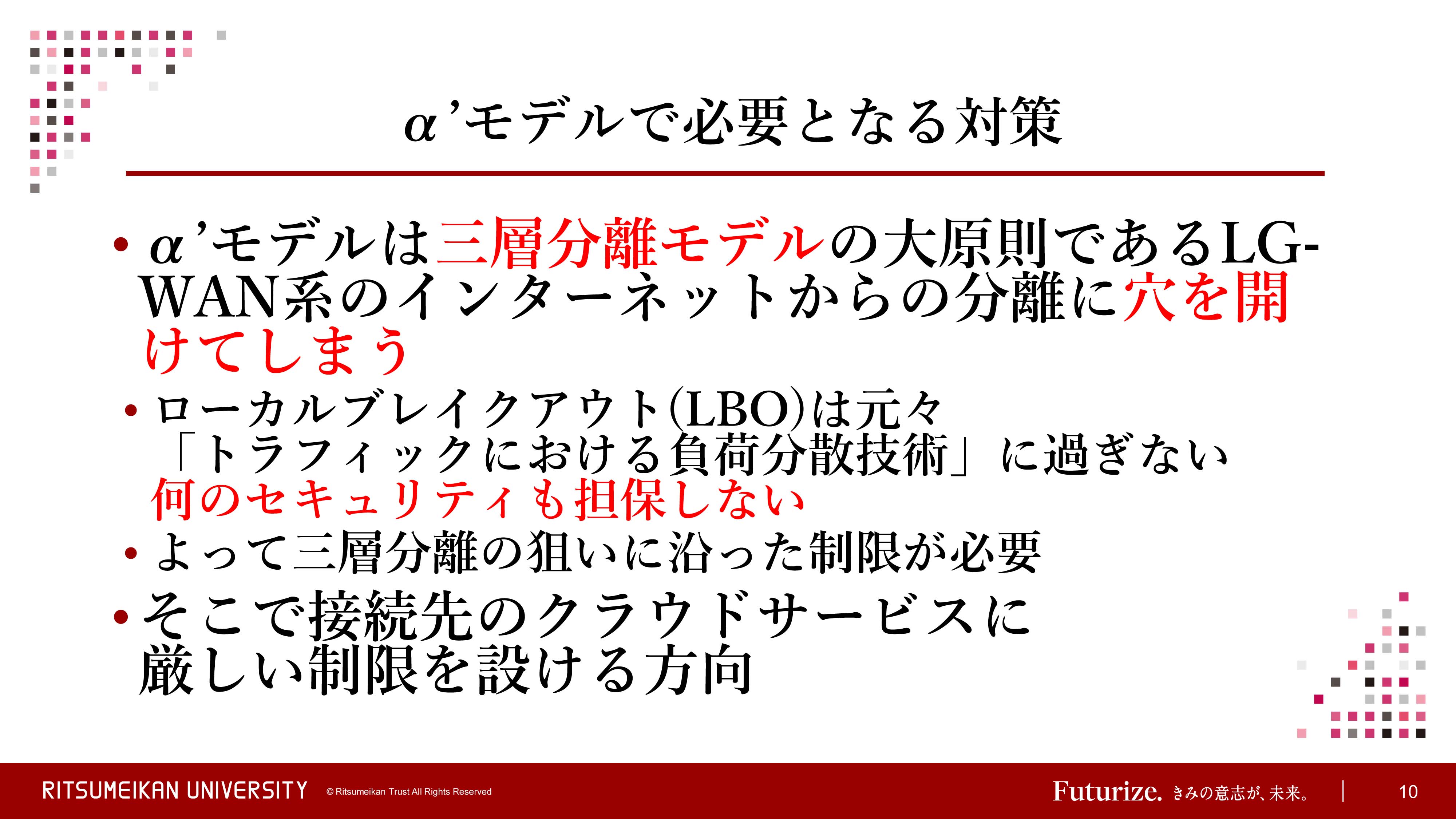

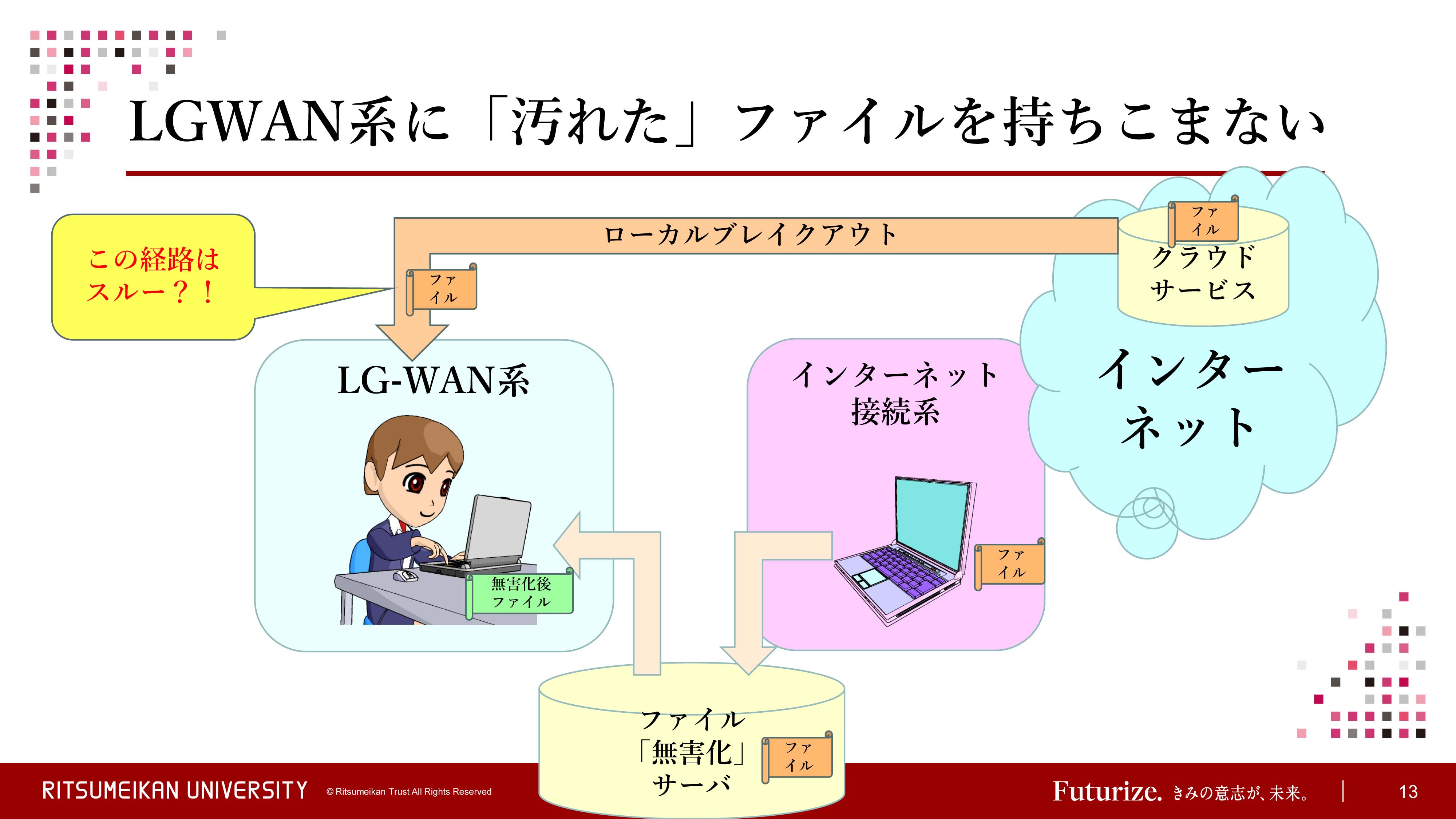

LGWAN接続系からインターネットへ穴を開けるローカルブレイクアウトで、クラウドサービスに突き抜ける格好にする。このα´モデルで、ニーズが多かったのはWEB会議です。特に業者とのやりとりにおいてWEB会議は必須になりつつあるので、仕組みが必要だと話題になった。一方、ポリシーを作る立場としては頭が痛い話で、どう見てもLGWAN系からインターネットへの接続ができてしまっている。相手が限定されていても、接続できているのは疑いようがないので、本当に大丈夫なのかということになります。

一時期、ローカルブレイクアウトの説明で、「ファイアウォールに守られたままクラウドを使えるセキュアな技術」というものが散見されましたが、セキュアではありません。クラウド側で何かあったらその影響も受けます。ではどうすればいいかというと、有識者からの答えとしては、三層分離のもとの原則を崩さない方向でやるならOK、という方向に舵を切ったわけです。

ローカルブレイクアウトにおいてゼロトラストは万能薬ではない。

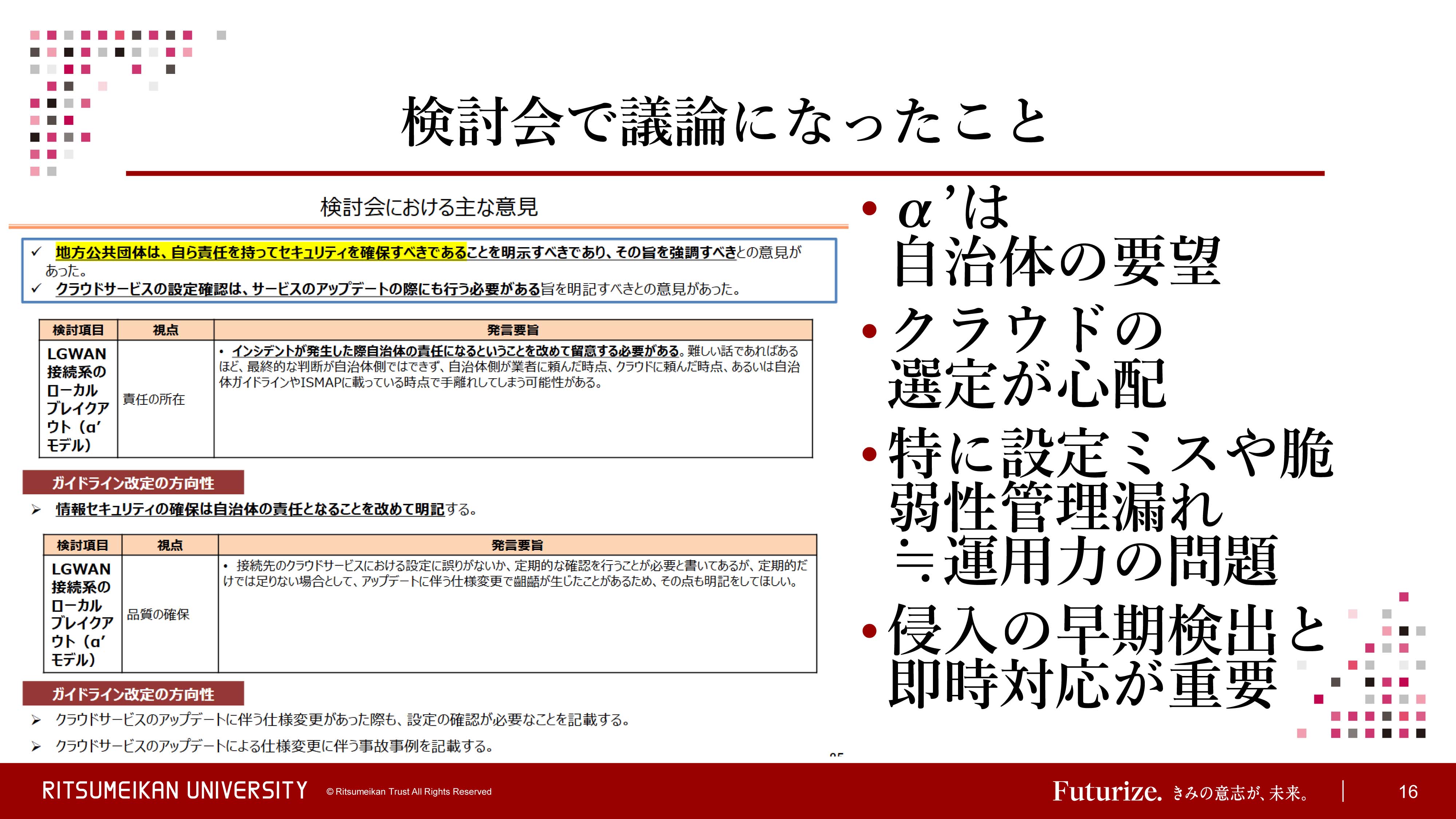

原則としてα´モデルではローカルブレイクアウトの接続先をセキュアなクラウドサービスに限定する。ではどこがセキュアなのかというと、政府の考えとしては「ISMAPに登録されたサービスであれば安全と見ていい」というものです。

ただしISMAP登録なら何でもOKという訳ではなく、運用、あるいは利用する機能も含めて自治体がセキュアに使えているかを自分で判断していただくことが条件ならばいいのでは、という議論になりました。

かつ、テナントにアクセスができるのは当該自治体職員に限定されます。ただし、そうするとWEB会議ができない。そこで、コントロールは基本的に自治体が握るということと同時に、ファイルの交換があったら無害化処理をする。これが要件となりました。

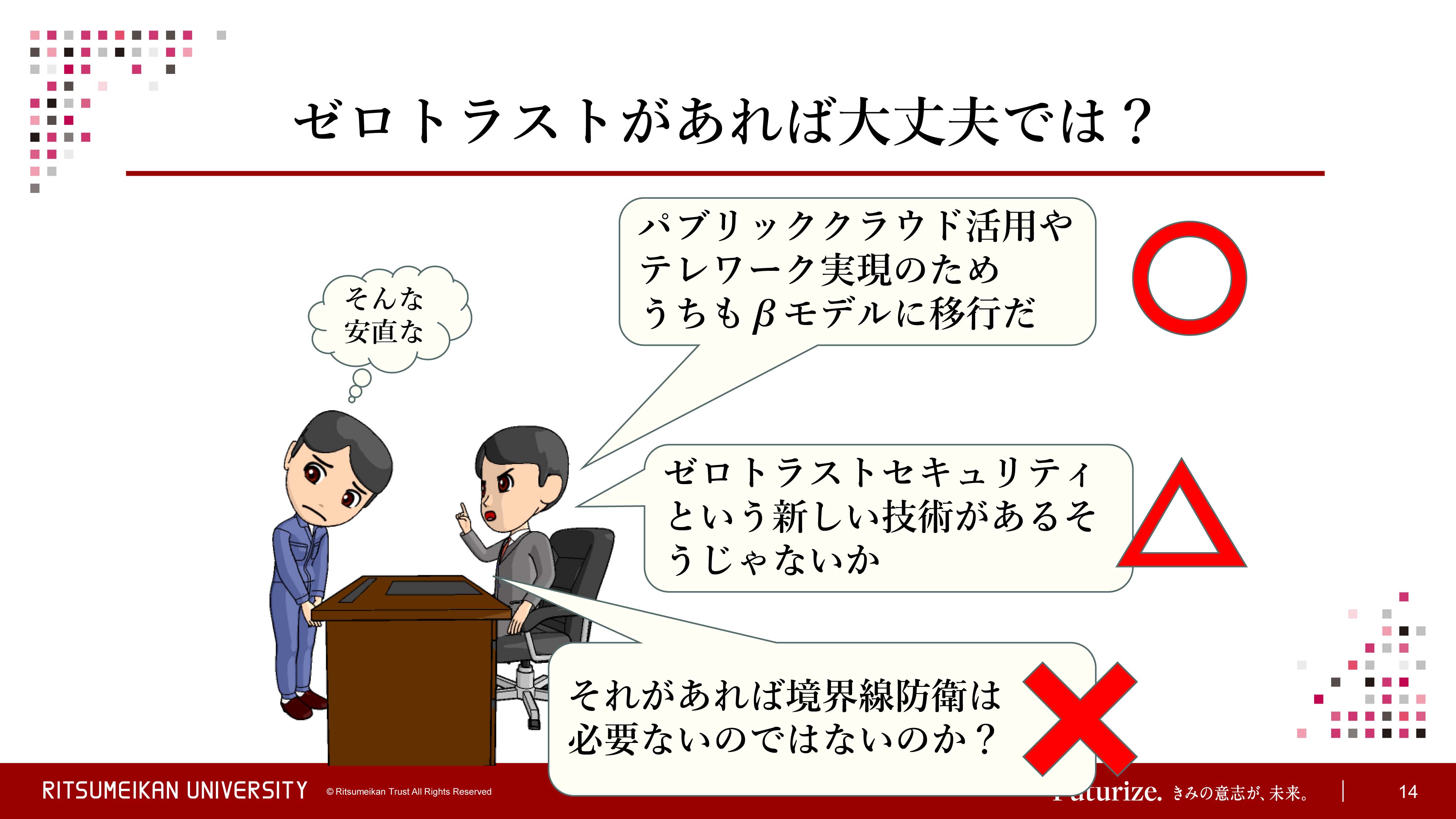

こうしたことに対し、「ゼロトラストがあるから」と、α´をとばしてβに移行しようかという話も出てくる。これは正しくありません。ゼロトラストは、境界線防衛を全く不要にするものではないからです。もし境界線防衛をやめてゼロトラストだけでやる場合には、相当高度な運用力が求められる、ということは理解しておく必要があります。

なので、クラウドはきちんと選定して、きちんと運用してくださいということ。また、設定ミスや機器の脆弱性管理漏れがあって運用力がきちんとしていないと侵入されるからここを徹底すること。そして万一侵入された時には迅速に見つける。こうしたことを担保しないといけません。ガイドラインでも、「業者に任せているから大丈夫という話にはしないでください」ということを朱書きしました。

また、事業者の選定にあたって、ISMAPやISO27017が付いているから安全が保証される訳ではありません。脆弱性は残っている可能性があり、システムが複雑であればあるほど確率は高くなる。ましてやカスタマイズを加えると、さらに脆弱性は発見しづらくなります。従って、発注部門がある程度クラウドにも明るくならないといけないし、自治体で使っているシステムをきっちり理解できる、あるいは相手側の構成との関係も理解できる人材が必要になります。

クラウド移行はサービスが外部化してしまうので、適切な事業者を選ぶ目と、事業者のミスや自分たちの設定ミスが発生したときにそれをカバーする体制、そして事故に対するシステムの運用力やCSIRT体制が必要になるのです。

業務効率化とセキュリティ強化を両立!自治体におけるHENNGE One導入事例

自治体における情報セキュリティでは、モデルを問わず盤石な構えが求められる。同時に、攻撃側の手口も巧妙化し、被害が増え続けているのも事実だ。こうした中でどのような対策をとればいいのか。情報セキュリティソリューションを提供する事業者が、自治体での導入事例をまじえ、最新事情を共有する。

【講師】 赤瀬 礼旺 氏

赤瀬 礼旺 氏

HENNGE株式会社 Public Sales Section Account Sales Manager

プロフィール

2018年、新卒入社した企業でMicrosoft365やGoogle Workspaceを始めとした様々なクラウドサービスの導入提案を実施。その後、2022年にHENNGE株式会社に入社。クラウドサービス導入時のセキュリティソリューション「HENNGE One」の導入提案を民間の大手企業や地方自治体向けに実施。

自治体の情報資産が直面しているリスクとそれを守るためのソリューション。

昨年10月のガイドライン改定で、新たにα´モデルが明記されました。βモデルへの移行と比較すると安価で、移行負荷も低いということから、各自治体の関心を集めていることと思います。しかし一方で、セキュリティ対策に関する不安の声もあるのが現状です。そこで今回は、自治体の事例を含めて、当社ソリューションによるセキュリティ対策を紹介します。

まず、当社で独自に調査した自治体におけるクラウドサービスの活用状況について。全体では、8割以上の自治体で何かしらのクラウドサービスを活用しています。これにより業務効率化や利便性向上といったメリットを得られるかと思いますが、一方でセキュリティリスクにも注意が必要です。

上記は、IPAが発表した情報セキュリティ10大脅威です。赤枠で示している通り、クラウドサービスと関連したセキュリティ脅威が増加しています。具体的な内容としては、例えばオンラインストレージの権限設定ミスによる情報漏えいがあります。また、ランサムウェアや標的型攻撃による被害、不正アクセスの事例なども多発しており、クラウドサービスを利用する際には従来型のセキュリティ対策に加えて新たな対策が必要だということが分かります。

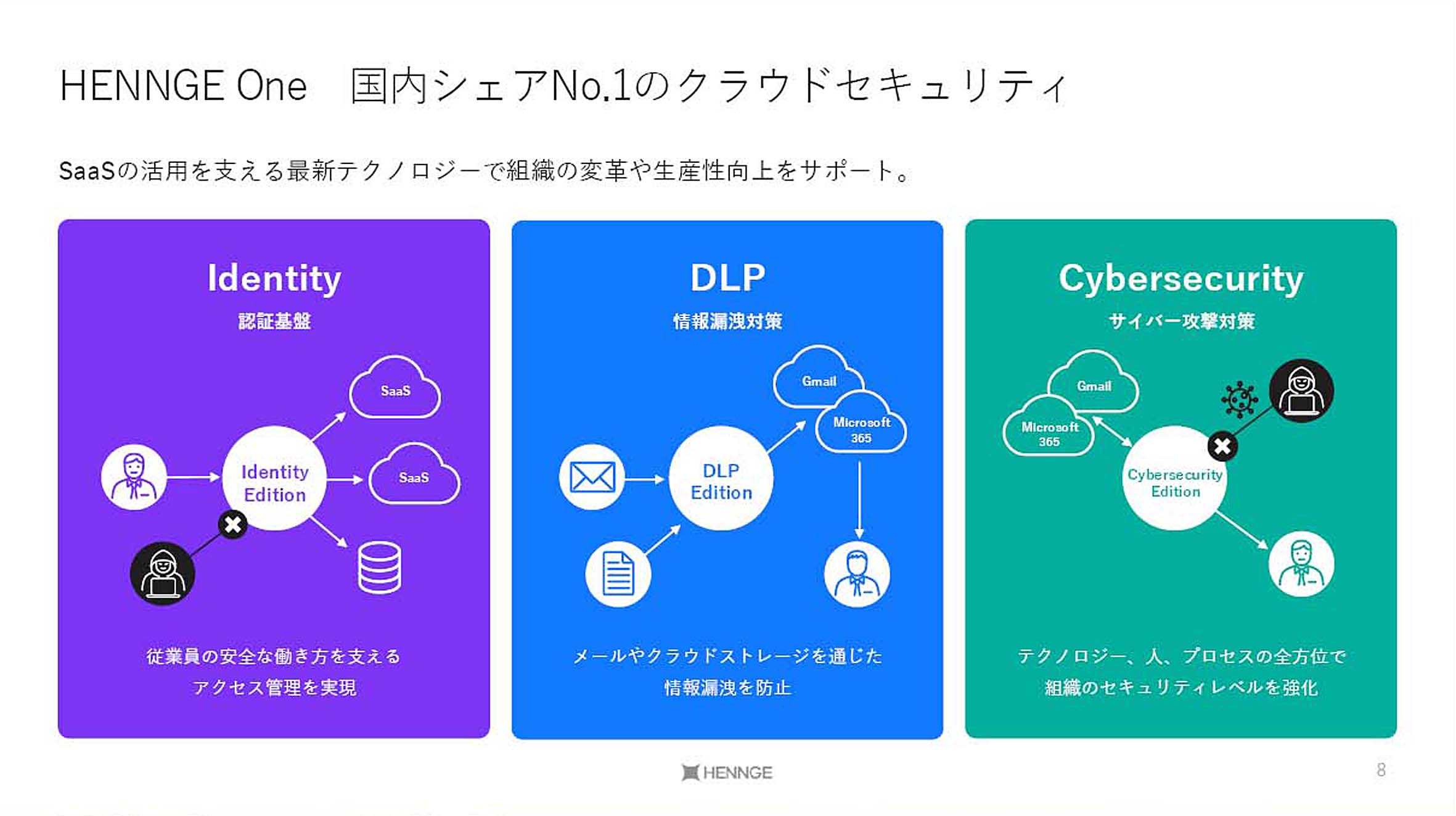

そこでぜひ紹介したいのが、クラウドサービス利用時のセキュリティを包括的に支援する「HENNGE One」です。

HENNGE Oneは国内シェアナンバー1のクラウドセキュリティとして、Microsoft365などの各種クラウドサービスと連携し、セキュリティ向上をサポートするソリューション。以下3つの領域で展開しています。

各機能、単体での提供も可能ですが、オールインワンでお得なパッケージプランとして用意しているのがHENNGE Oneです。

多面的セキュリティのために付与された複数の機能とその内容について。

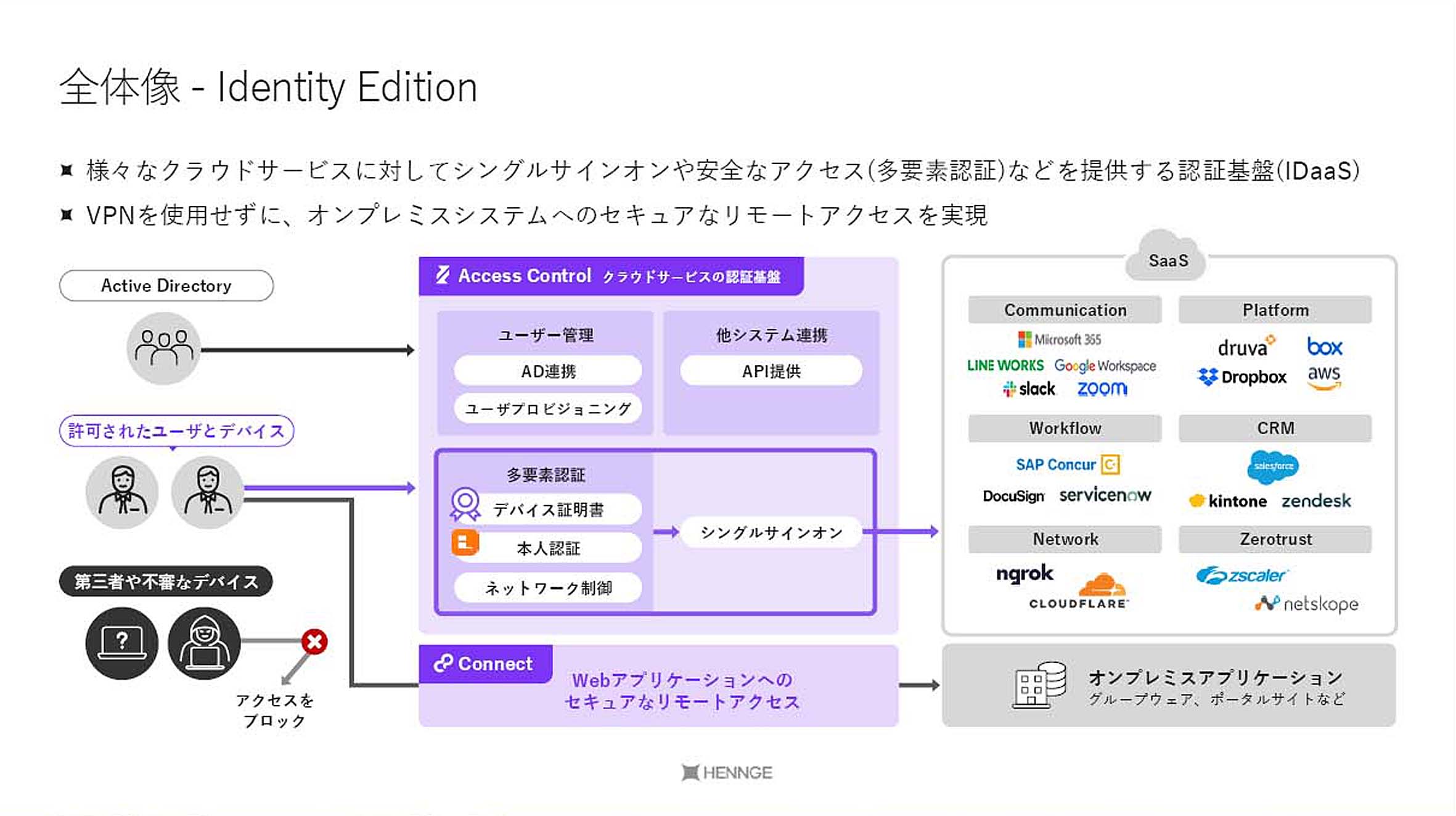

このHENNGE Oneの機能で、クラウドサービスの認証基盤となるのが「HENNGE IDP」です。多要素認証、シングルサインオン、プロビジョニング機能などによって、システム管理者のユーザー管理負荷を軽減することができます。

また、メールセキュリティ対策には「Email DLP」。メール誤送信対策フィルター機能や、添付ファイルをダウンロードURLに変換するHENNGEセキュアダウンロードなどの機能を提供しています。オンラインストレージのセキュリティ対策ソリューションとしては「File DLP」があり、アップロードされているファイルがどのような共有状態になっているのかを可視化して、情報漏えい防止に寄与します。

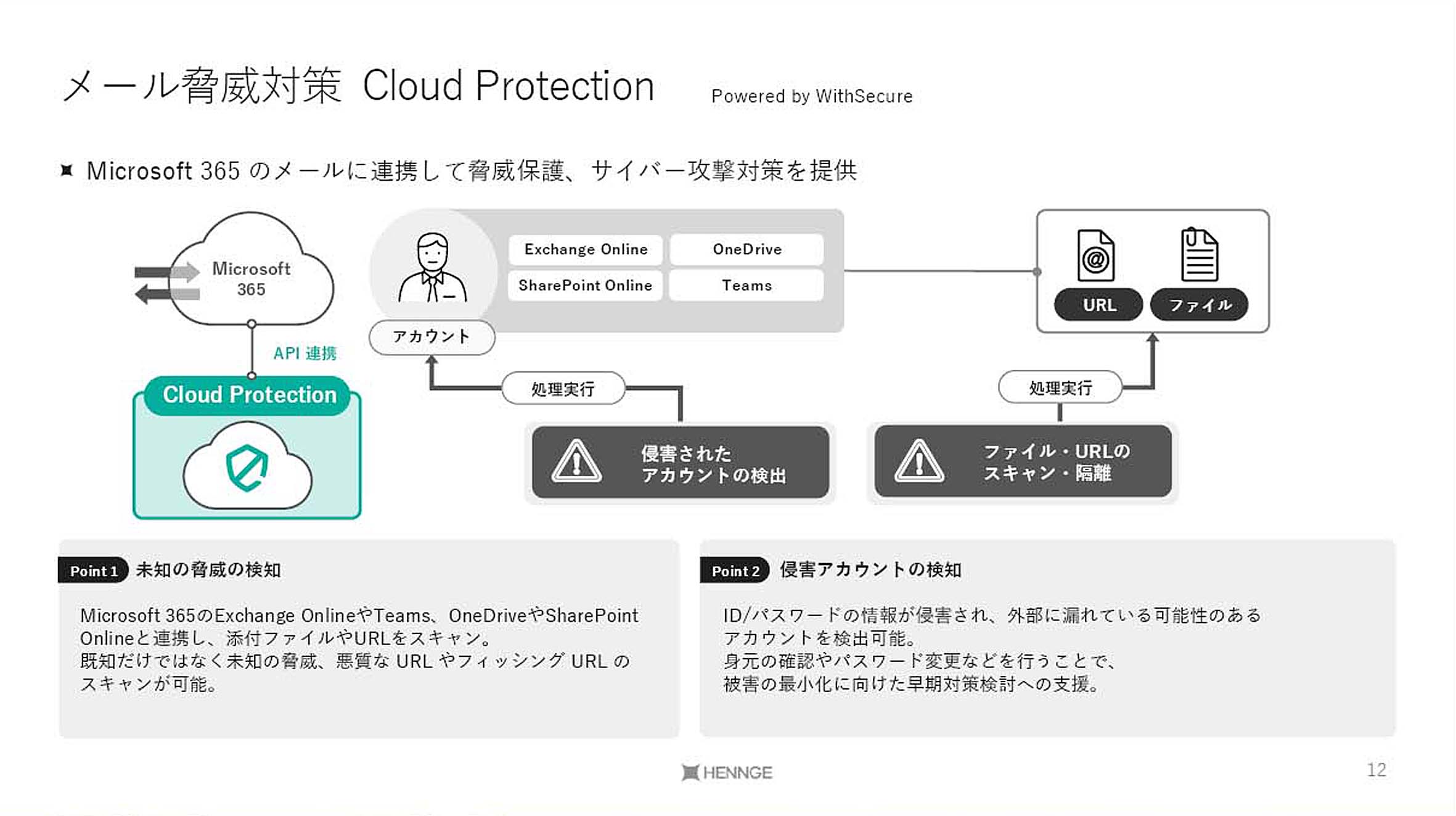

さらに、「HENNGE Cloud Protection」はMicrosoft365のセキュリティ対策を強化。Exchange OnlineやOneDrive、SharePoint、TeamsなどMicrosoft365の各種機能とAPIで連携し、未知の脅威から組織を保護します。有害なファイルやURLを検知した場合、Microsoft環境から自動的に隔離することで感染拡大を防ぐことができる機能です。

もう1つ、標的型攻撃に対しての訓練ソリューションとして「Tadrill」という製品も用意しています。40種類以上の標的型攻撃メールのテンプレートから、組織の状況に合わせて訓練メールを一斉配信し、職員の反応を分析することで、効果測定と改善に役立てることが可能です。以上、HENNGEの各種機能を紹介しました。次に、HENNGE Oneが自治体に選ばれているポイントと、導入事例を紹介します。

2つの自治体における事例とHENNGE Oneのサポート体制。

自治体がHENNGEを選ぶ際の大きなポイントとして、充実したサポート体制があります。国産製品ならではの伴走型支援を提供しており、導入から運用まで、専任の担当者がサポートします。初期設定も無償で代行することが可能なので、システム担当者の負担軽減につながります。

また、低コストで導入が可能だという点も評価されています。必要最低限の機能に絞り込んだシンプルな設計なので、コストの低減が可能なのです。実際にHENNGE Oneを導入いただいた事例を紹介します。

東京都渋谷区では、メールの添付ファイルの脱PPAPを目的に、HENNGE DLPを採用いただいています。従来のZIP暗号化とパスワード送付による添付ファイル送信に代わり、HENNGEセキュアダウンロードという添付ファイルの自動URL変換機能を利用することで、職員の利便性を落とさずにセキュリティリスクを軽減。「Microsoft365とのシームレスな統合で導入がスムーズに進んだ」という声をいただいています。

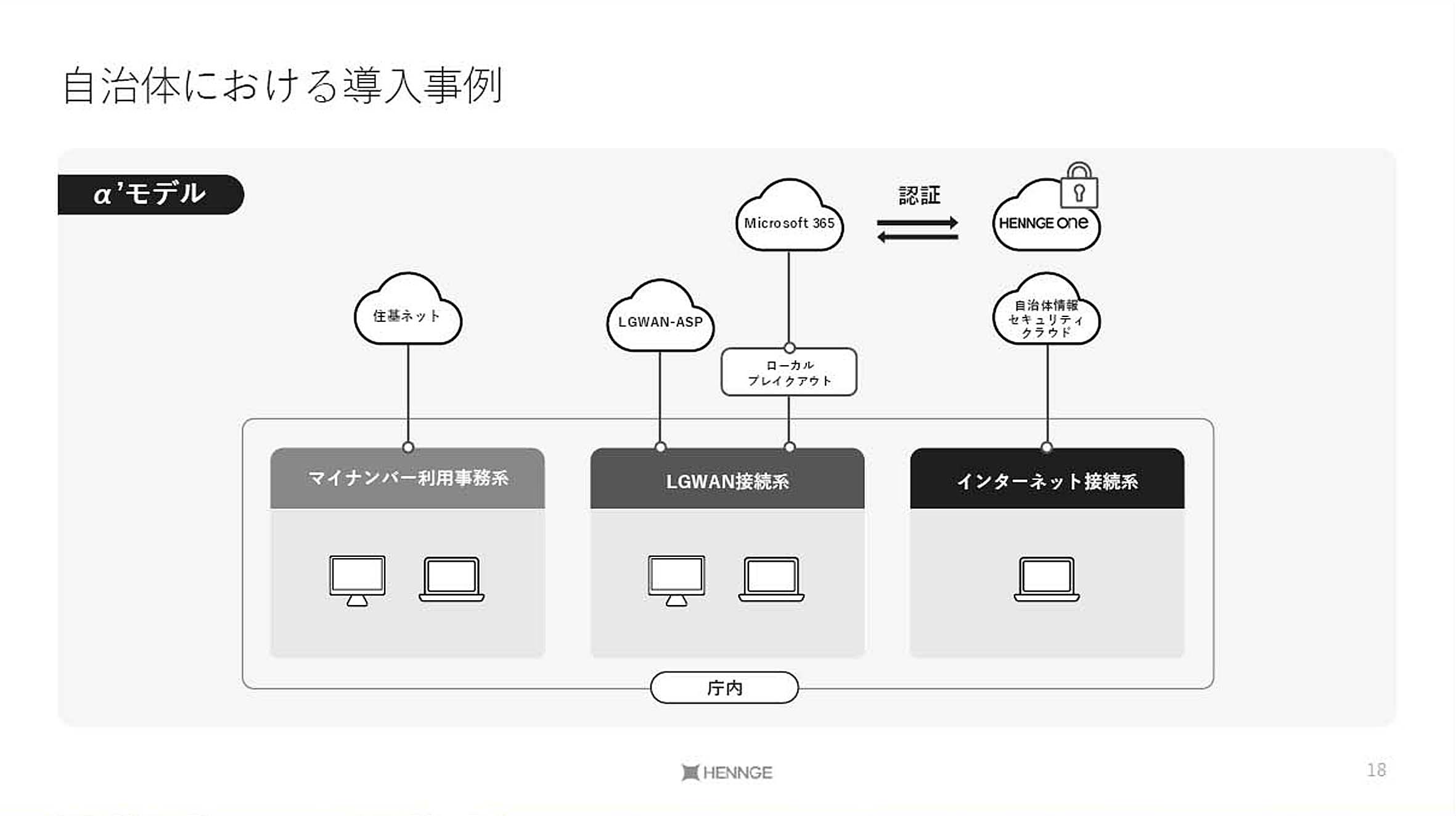

また、α´モデルにおけるアクセス制御のソリューションとしてHENNGE IDPを活用いただいた自治体もあります。こちらでは、Microsoft365の採用と同時に、アクセス制御のソリューションとしてHENNGE IDPも導入。ローカルブレイクアウトを行う際に、そのIPアドレスをHENNGE側で指定することで、LGWAN配下の端末からのみMicrosoft365にアクセスできる制限をかけています。ガイドラインにも記載されているアクセス制御の対策方法にHENNGE IDPを活用することで、容易かつ低コストで実現できたという実例です。

α´モデルにおけるセキュアなアクセス環境実現のために、ぜひこうしたソリューションをご検討ください。不明な点は気軽にお問い合わせを。

α’モデルの本質を読み解く! ~由利本荘市の事例から~

α´モデルは登場してまだ間もないため、その実像が上手くつかめていない自治体も多いことだろう。このモデルが定義されるより以前、約3年前にローカルブレイクアウトを行った由利本荘市の職員から、同モデルにおけるセキュリティの注意点や、ガイドラインの読み解き方などについて語ってもらった。

【講師】今野 薫 氏

秋田県 由利本荘市 秋田県後期高齢者医療広域連合へ派遣・併任。

情報処理安全確保支援士(登録番号 第027248号)

プロフィール

2010年、由利本荘市役所に入庁。観光部門を経て2012年度より2023年度まで情報システム部門・DX部門。12年に渡り、行政のデジタル化を全般的に担当。2024年度より市民課付、秋田県後期高齢者医療広域連合業務課へ併任派遣。業務班長職のほか、業務システムや情報セキュリティシステムの全面更改を担当。

由利本荘市が抱えていた課題とα´を具現化するまでの足どり。

由利本荘市では3年ほど前、コロナ禍の中でローカルブレイクアウトして、Microsoft365を使うということを大々的に実施しました。その経験を踏まえ、α´モデルの本質について、自治体当事者の視点からお話しします。

当市は自然が豊かで住みやすいまちですが、行政の実態としては火の車です。このままではいけないという危機感があり、デジタル化も色々とやってきました。

平成25年にCIO体制を立ち上げ、随契の見直しや各種デジタルツールの導入などを推進。こうした取り組みは単発で見ると成果も出てはいるのですが、30年後も生きていけるという実感は得られなかった。そこで、根本的な原因は組織風土、カルチャーにあるのではないかと気づきました。

以降はデジタルツールの導入ではなく、トランスフォーメーションの方が大事だということで、働き方改革に着目。その動きの一環としてMicrosoft365を入れることになったのです。

α´モデルも、テレワークの文脈で導入しています。自宅やサテライトオフィスと庁舎の職員とが十分に情報共有できないといけないからです。

テレワークの導入にあたっては、この目的に合った効果的なデジタルツールを入れる必要があり、必然的にインターネット経由になるので、パブリッククラウドのシステムになる。ならば最新の技術をテコに組織そのものを変えていこうという意図もありました。

ここでα´、三層分離におけるローカルブレイクアウトという話が出てくるのですが、α´だけでなく、βもβ´も、つまりはクラウド・バイ・デフォルトです。従って、政府の推奨はβモデル、β´モデルだと読める。ただしコストの問題を考えると、やっぱりβは難しい。十分なゼロトラストアーキテクチャに至っていなければ、βは危ないと私は思っています。そこでローカルブレイクアウト、α´の発想が出てきたのです。

地道なアセスメントを積み重ね自治体に適したセキュリティを目指す。

そもそも、セキュリティとはリスクマネジメントです。つまり組織が持つ情報資産に対する脅威と、脆弱性の組み合わせがリスクとなって顕現してくる。そこに対策を打つ、管理をするということ。これがつまり情報セキュリティであり、情報資産と脅威、脆弱性に対して、分析・評価―つまりアセスメントをするということが基本的な考え方となります。

ガイドラインはその最終部分について触れたものなので、本文だけでなくちゃんと解説まで読み込まなくてはならない。解説が分からなければ自分で考えるとか、有識者に聞くなどして、きちんと理解していかないといけない、ということです。

そこで、ガイドラインのα´に関する部分を見ていきましょう。

例えばiii-52の表には、具体的な対策が列挙されています。これを自分の自治体にあるシステム、もしくは今後入れようとしているシステムに当てはめて、考えていきます。内容をきちんとかみ砕いて理解しないといけないし、必要に応じて代替策や適用除外も検討する必要があります。解釈の幅が残されている項目もあるので、文字の通りに読むだけでは足りないのです。

こうして読み解く作業は、やってみると意外と簡単だと思いますが、大切なのは地道なアセスメントです。これを皆さんのシステムにも当てはめていただきたい。一つひとつを重ねてみると分かる通り、複数の防御策が施されています。多層防御といってセキュリティの基本です。特定の製品に頼るのはNGで、セキュリティの起点に立ち返って、対策によって高めた安全性を脅威が乗り越えてこなければいい、という考え方をきちんとアセスメントして管理策にまとめあげていく。そのためのガイドラインでありモデルであるということです。

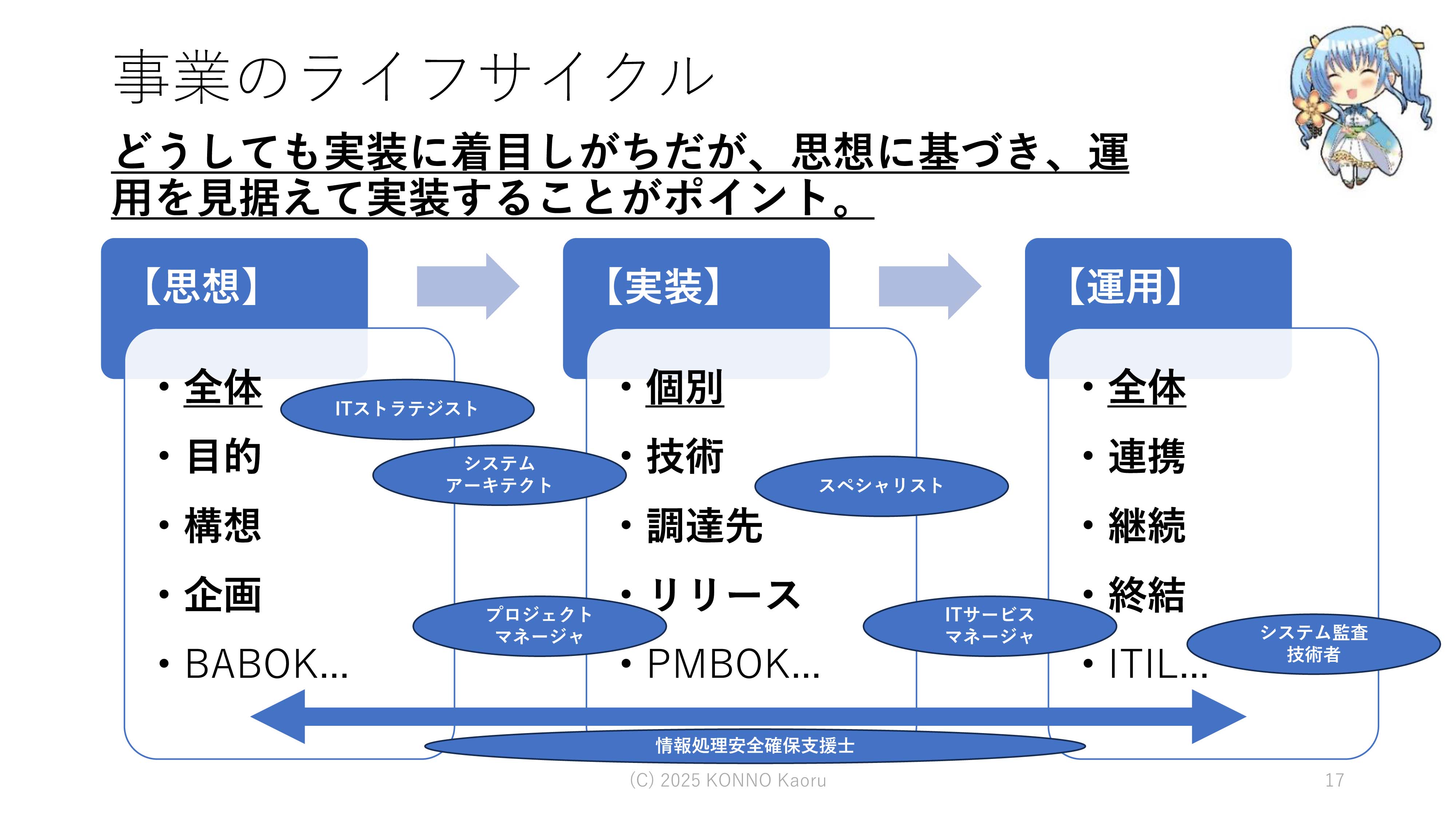

ここで改めて伝えたいのは、“セキュリティの具体的な実装面だけ見てはいけない”ということ。実装は“思想”と“運用”に挟まれており、個別なのです。思想と運用は全体なので、実装プロジェクトが一過性である一方、思想を前提において、最適な運用を目的として構想・企画化していかないといけません。

そして、セキュリティは経営上の投資です。ただのコストではなく、仕方なくやるものでもない。どうしてα´モデルなのか、それはクラウドサービスを使いたいからであったり、あるいはコストを抑制したい、それをセキュリティと両立したいという理由だったりします。つまり、DXとコスト最適化とセキュリティは三位一体。これを全部やろうとして知恵を絞った結果がローカルブレイクアウトでした。

私がこの事業を担当した当時、α´モデルという概念はなかったので、考え出した訳です。セキュリティを侵害せず、パブリッククラウドを活用できて、かつ費用を抑える方法を考えてここにたどりついた。なので、たとえば自分の自治体にとってα´モデルは馴染まないと感じたら、他のモデルを考えることもできるかもしれません。それは皆さんそれぞれが考えるべきですし、考えて良いことです。

【セッション】ローカルブレイクアウトなど新たなモデル導入時の疑問や不安を徹底議論。 ~地方公共団体向けセキュリティポリシーガイドライン策定委員に自治体の意見を代弁してFortinet Japanが切り込む~

今回の改定によって自治体の選択肢は増えたが、どの強靭化モデルを選択するかという点も悩みどころだ。2025年には国・地方ネットワーク検討事業もスタートするが、自治体はこうした動きをどう捉えたらいいのか。自治体ビジネスを手がけるフォーティネットジャパンの伊藤氏が、ガイドライン検討委員の高橋氏に、自治体に代わって質問を投げかけていく。

【講師】 高橋 邦夫 氏

高橋 邦夫 氏

合同会社KUコンサルティング 代表社員

プロフィール

総務省「地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会」構成委員、同地域情報化アドバイザー、同テレワークマネージャ、文部科学省「教育情報セキュリティポリシーに関するガイドライン改定検討会」座長、同・学校DX戦略アドバイザー、同・教育情報化推進アドバイザー。

伊藤 吉也 氏

伊藤 吉也 氏

フォーティネットジャパン合同会社

パブリックソリューションビジネス本部 第三ビジネス部 部長

プロフィール

デジタル庁 デジタル推進委員、文部科学省 学校DX戦略アドバイザー、一般社団法人 日本セキュリティ・マネジメント学会 ITリスク学研究会、一般社団法人 日本パブリックアフェアーズ協会認定 パブリックアフェアーズ・プロフェッショナル。

国・地方ネットワーク検討事業を自治体はどう見ていくべきか。

伊藤:今日はα´の話なのですが、まずは大局を把握したいと思います。令和6年5月に、当時の河野大臣が「三層分離の撤廃」を宣言しました。2030年に向けたネットワークを考えて行こうと。これが「国・地方ネットワークの将来像および実現シナリオに関する検討会」の報告書にまとめられています。検討事業も今年始まりますが、自治体側はどのように捉えていけばいいのでしょうか。

高橋:私は検討会のメンバーでした。報告書には三層分離をなくすとまでは書いていなかったのですが、河野大臣の発言により、言葉が実際に歩き始めて、1台のパソコンで、USBメモリをなくして、地方公務員の働き方を変えていきたいという思いが動き出したと思っています。この4月以降、検討事業が始まるということですが、やはり現在国の方で進めているGSSに方向性を合わせ、足並みを揃えていくという実証モデルと、もう1つは事業者と自治体の新たな発想によって報告書をどう実現するかという2パターンがあって、どちらで手を挙げるかが選べる、そうした考え方で進んでいると聞いています。

伊藤:これは三層分離からの段階的な、最初のステップになるのかなと考えました。しかし現実は、1人情シスでやっているような中小自治体が非常に大きいウェイトを占めていますが、そうした自治体はどう捉えていけばいいのでしょうか

高橋:検討会の中でも議論されましたが、やはり県や政令市はある程度人的な資源にも財政的にも恵まれている。一方、小規模自治体においては、やはりセキュリティに人的リソースが割けないという現実もあります。ただ、その現実が足かせになってリスクが高まるようでは困るので、国としてはSOCのような地方自治体の相談役・見張り役がサポートできる体制を作っていく。ではどういった体制かといったことは実証の中で考えていく、というのが大きなテーマになると考えています。

提示された3つの強靭化モデルに対し自治体が今後とるべき姿勢について。

伊藤:そうした中でα´が昨年出ましたが、そもそも総務省はβやβ´を推奨していた。そこに自治体の立場からいうとα´という選択肢が増えて悩んでいる。どうすればいいのかという話もあると思いますが、いくつかの自治体にヒアリングしたところ、いまαにいる、そこからα´かβ´なのか検討した自治体があり、ここはβ´に一気にいくとなると費用面が大きいことから、まずはMicrosoft365からいこうということで、α´への移行を決めたようです。高橋さんに聞きたいのですが、α´なのかβなのか、β´なのか、あるいは2030年、ゼロトラストを見ていけばいいのか、どうなのでしょうか。

高橋:この質問については今野さんがほぼ回答を出していたと思いますが、要は行政が何を目指しているか、どういうサービスをするのか、または行政の課題は何なのか、それを解決するにはどうすべきか、といったことがあると思います。お金をかけないα´というのは1つの答えでしょうし、住民サービスの拡大を図るためにもっとクラウドを使いたいということであれば、βやβ´も有効な手段だと思います。そして、もう1つの考え方として、αとかβとかにこだわるのではなく、デジタル庁の報告書を見て、最終的にはこのゼロトラストを目指していくということで、2030年をめどにそちらへ走っていくというのも1つの選択だと思います。

伊藤:ありがとうございます。まずは目前の実証事業、これは本質を理解すべきで、どちらかというと自治体提案方式の方で、自治体側でゼロトラストの提案を持っていく方が要になるかと思っています。これを入れたらゼロトラストアーキテクチャが成立して終わり、といった製品は存在しない。ゼロトラストアーキテクチャというのは、いわゆる動的なアクセス制御だけではなく、色々な要素が含まれているので、そうした面をもう一度理解した上で取り組むべきですね。

あとは、国側でやってほしい問題と、自治体でやらなければならない課題を明白にする。そして最後はみんなで頑張る。つまりベンダーも含めて、みんな知恵を出し合って、お金の面でも協力する。まずは2030年に向けた道として、これらを念頭に進めて行けば良いかと思います。当社ではα´に限らず、実証事業に関しても助言できるので、ぜひサポートしたいと考えています。

高橋:おっしゃる通りですね。全国1788の自治体のうち、どの自治体も取り残すことなく、全体でいいものを目指していかないといけないと思っているので、みんなで頑張りましょう。

α'モデルでの「動的アクセス制御(ゼロトラスト化)」具体的な実装方法のご紹介

セミナーの最後は、セキュリティに精通した企業の担当者が登壇。ガイドラインの中で、α´モデルのセキュリティ対策として示された“動的アクセス制御”について、ゼロトラストアーキテクチャを考える上ではどのような対応をとればいいのか。サービスの活用イメージをまじえて解説してもらった。

【講師】 中山 忠夫 氏

中山 忠夫 氏

ゼットスケーラー株式会社 公共事業本部

プロフィール

2022年7月、Zscalerに入社。当初より、地方公共団体を中心に、公共・公益分野を担当。Zscalerに入社以前は、マカフィー、チェックポイントソフトウェア、VMware社等、20年以上、エンドポイントからネットワークセキュリティ分野にわたり、ITセキュリティ業界にて従事。

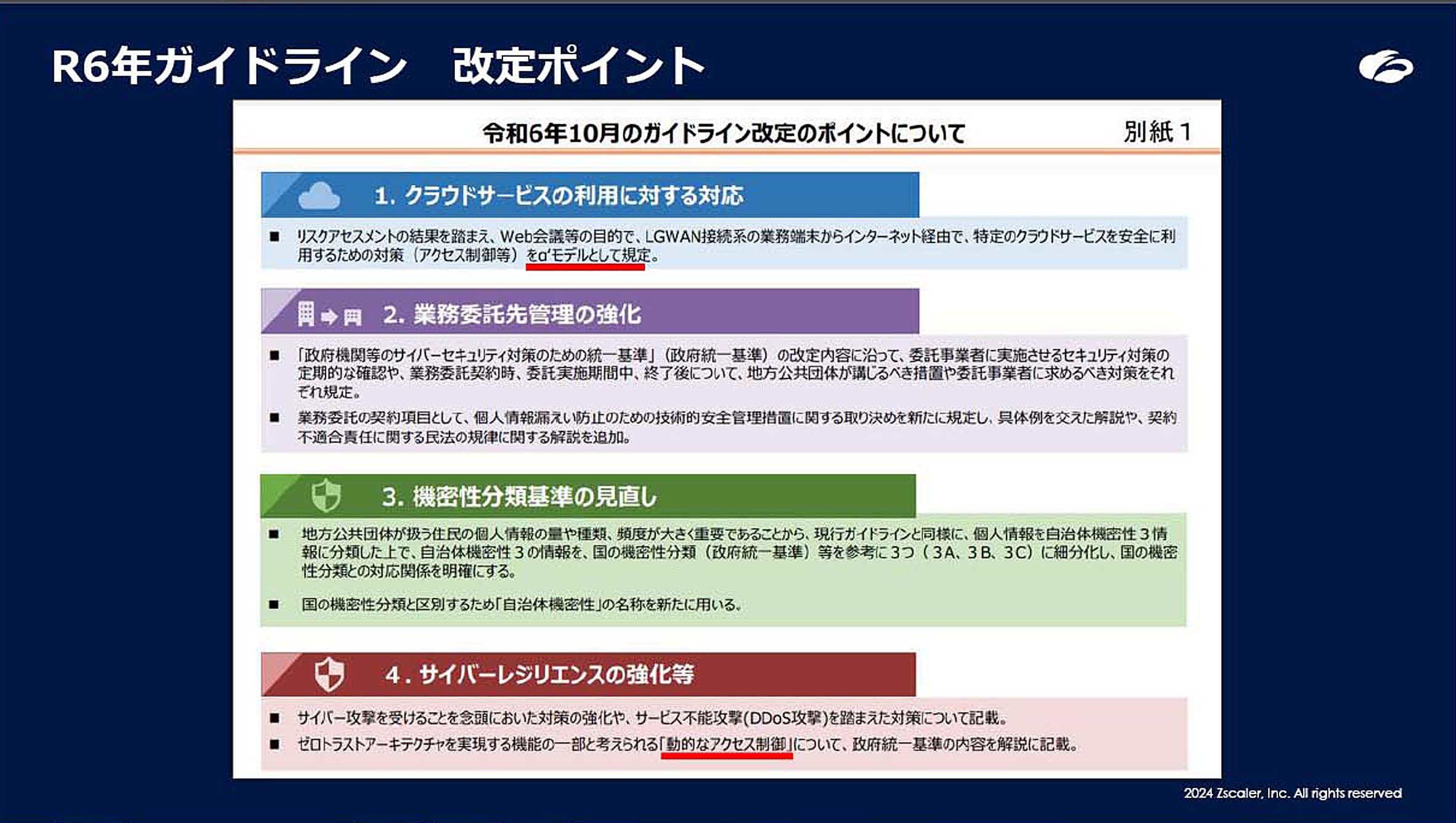

これまでの流れの振り返りとα´モデルにおけるゼロトラストの考え方。

私からは、α'モデルの動的アクセス制御について、具体的にどうすればいいのかということを、当社の考え方も含めてご案内します。

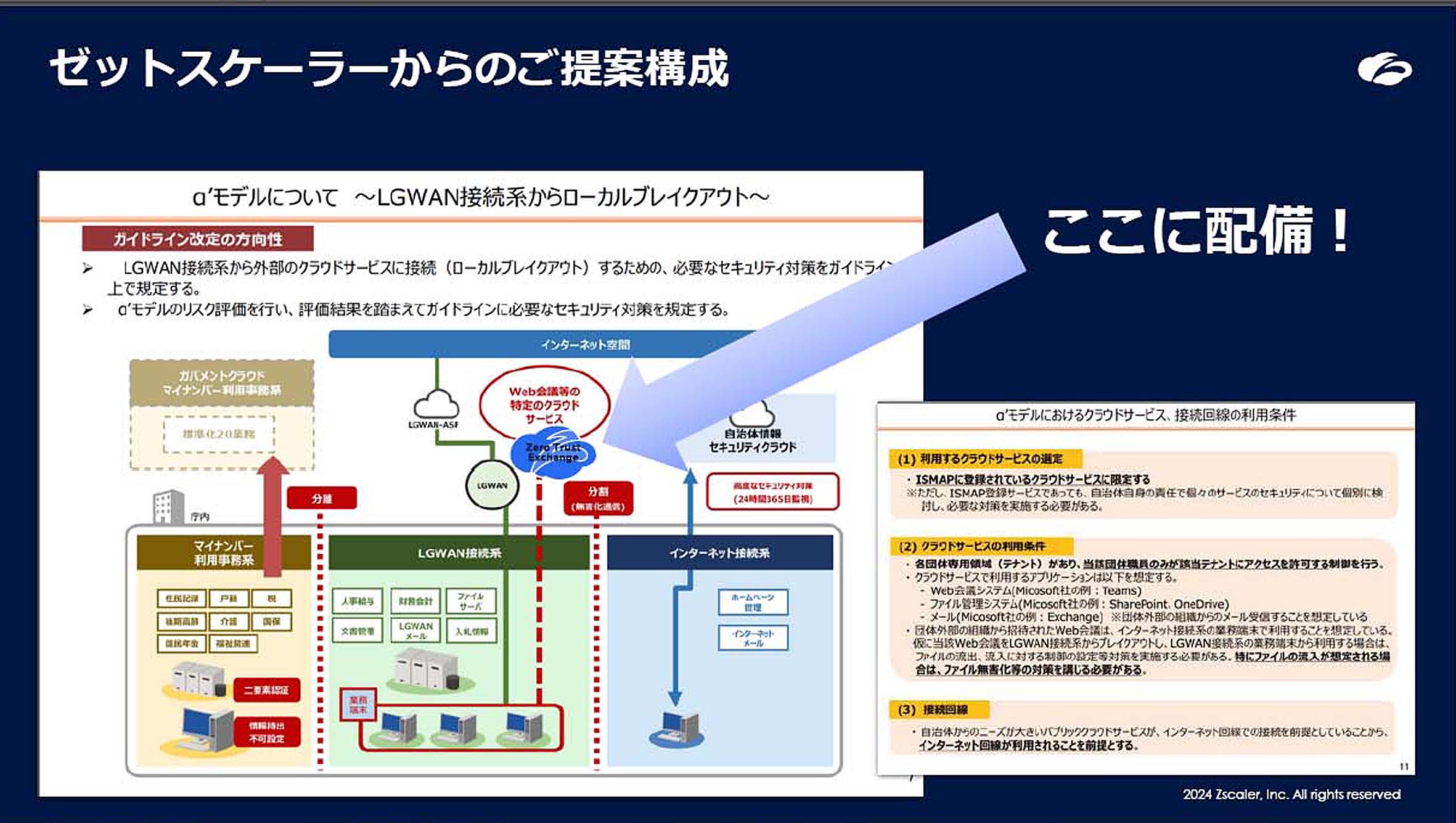

まずはおさらいですが、2024年に総務省から出たガイドラインの改定のポイントとして、α´モデルが規定されました。実際、自治体が1700以上ある中で、9割前後がαモデルを選択されているかと存じます。そうした中で世の中の流れがクラウド活用へ変わっており、各自治体も、Microsoft365を含めたパブリックのクラウドサービスにLGWANのセグメントから接続しなければならなくなっております。ただ、これまでは総務省のガイドラインに具体的な明記がなかったので、自治体では自己責任でローカルブレイクアウトし、業務を遂行していた――というのが今までの流れかと思います。

逆に見ると、昨年3月のガイドライン中間報告で、総務省としてもクラウドサービスへの接続は不可避であり、事故が起きないよう接続することを考えてα´モデルをガイドラインの中に明示化したと考えております。その際のポイントとしては、接続にあたってはゼロトラストアーキテクチャを実現し、動的なアクセス制御をつかさどる仕組み・仕掛けを考えてください、と示したのが今回の改定のポイントだと考えています。

この改定では、α´モデル「ア・イ・ウ」の3パターンが示されていますが、この中でイとウについて、コミュニケーションツールを利用する際にはテナントのアクセス制御の条件が付加されております。では、どうやってパブリックのクラウドに、動的なアクセス制御をかけていくのかという点でZscalerのサービスを利用していただくことで実現可能となります。

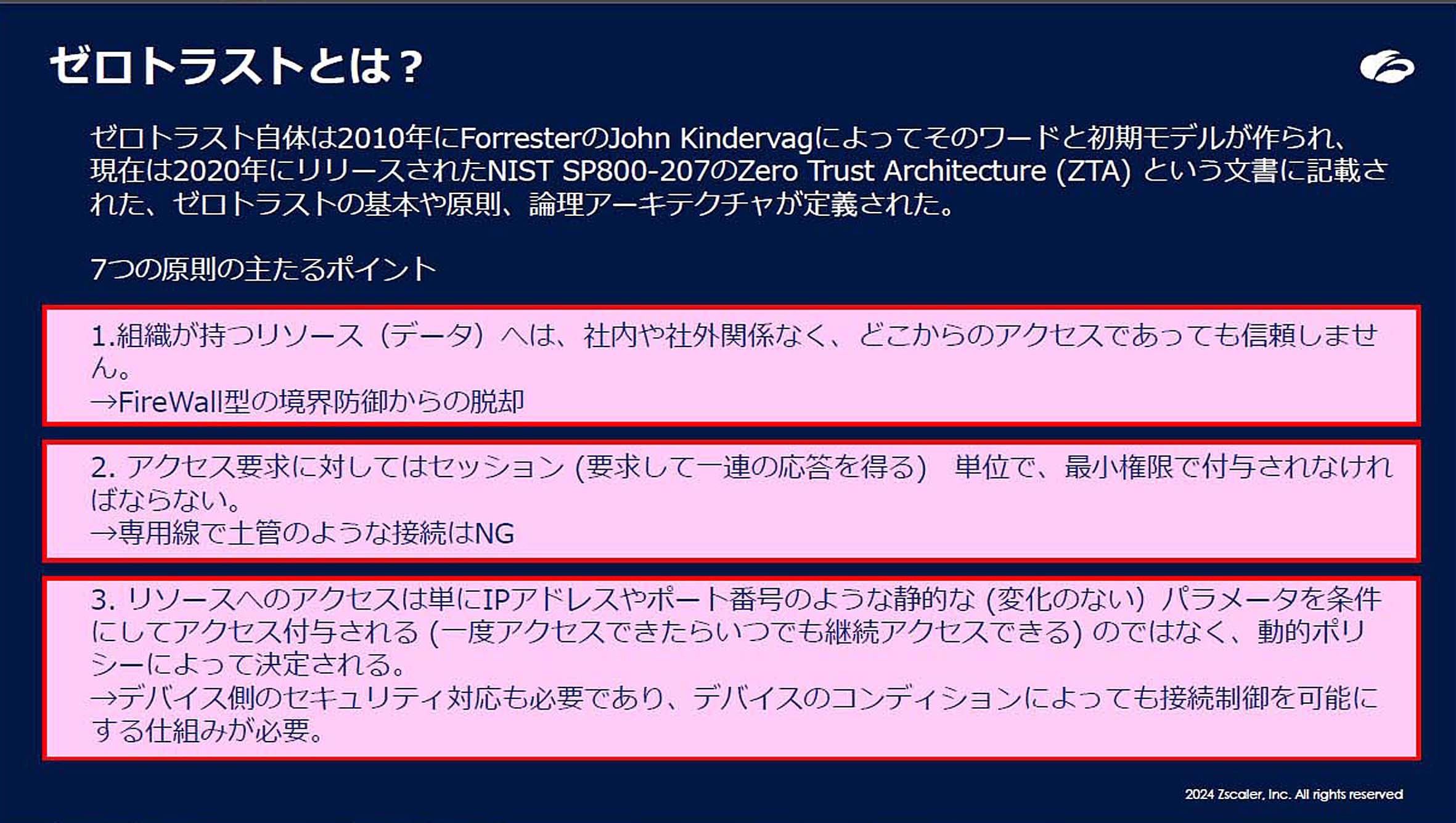

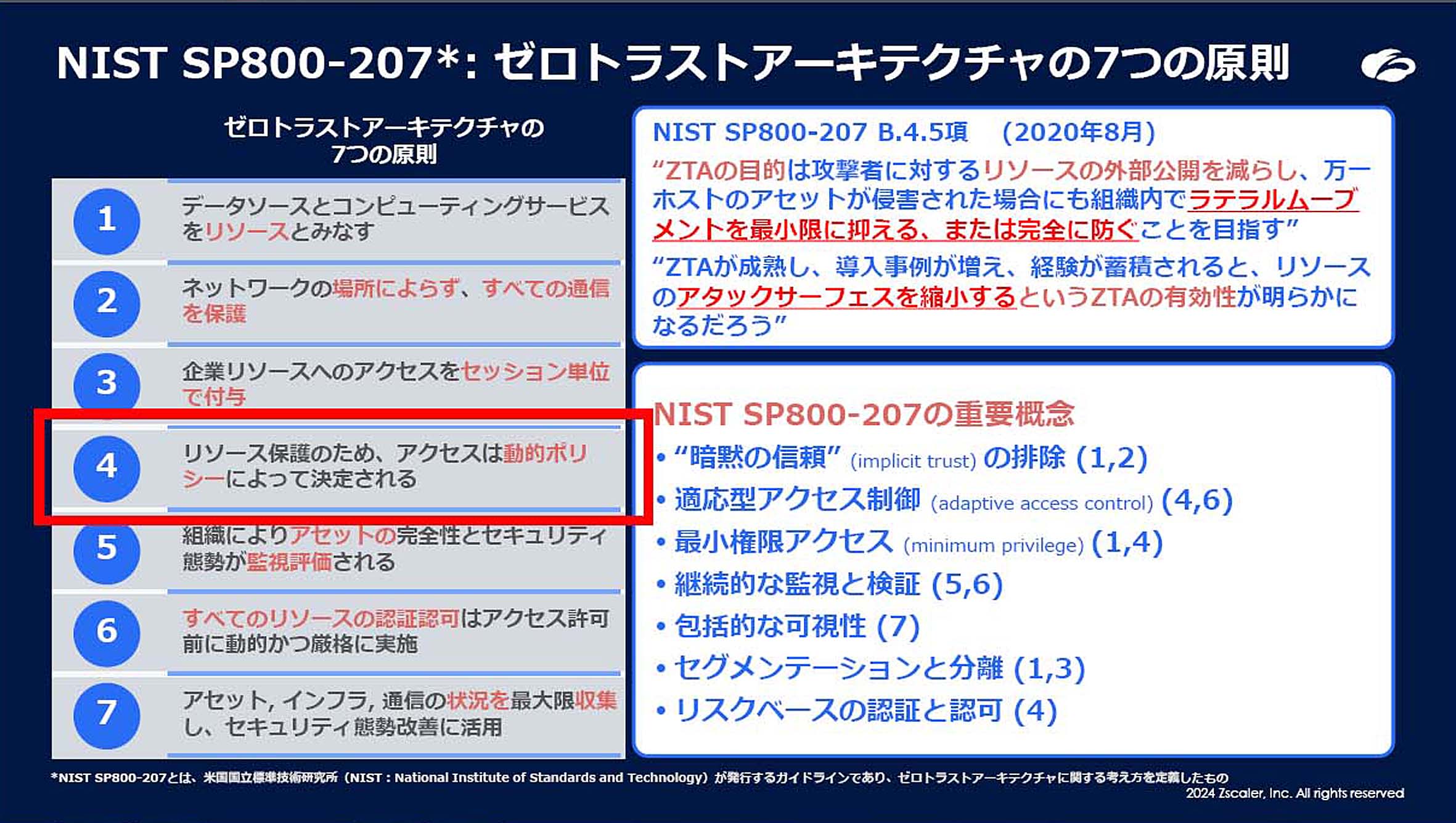

ゼロトラストの仕組み(定義)の中には動的なアクセス制御というコンポーネントが含まれていますが、実はゼロトラストアーキテクチャは7つのコンポーネントからの集合体であり、全体でゼロトラストアーキテクチャと呼ばれています。なので、このゼロトラストアーキテクチャの中の動的ポリシー、もしくは全てのリソースの認証・認可という部分が、この動的アクセス制御という具体的な機能を指しており、この要件を踏襲する形でパブリッククラウドに接続する、というガイドになっていると我々は理解しています。

動的アクセス制御の実装で次世代のインフラ基盤構築を目指す。

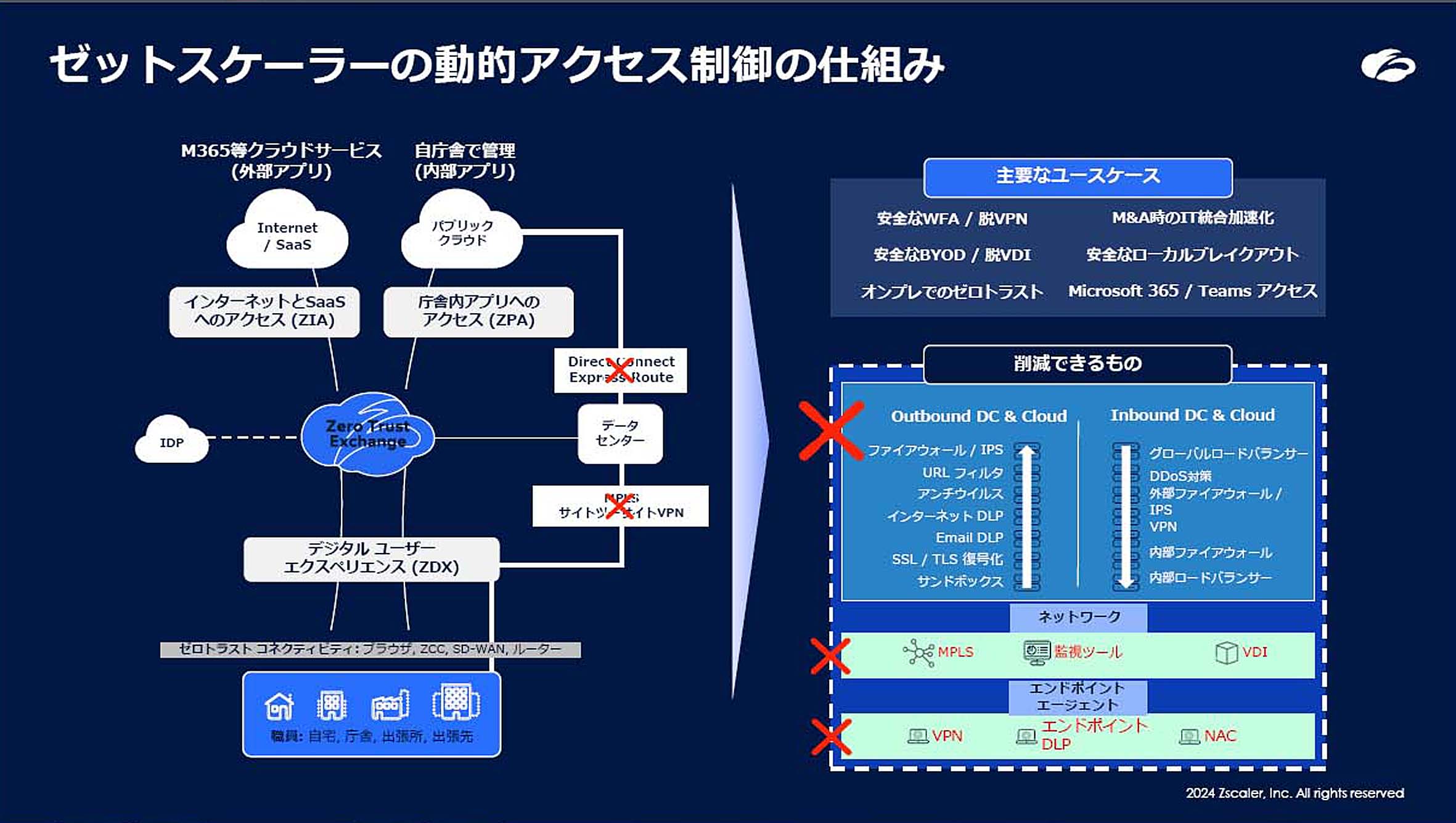

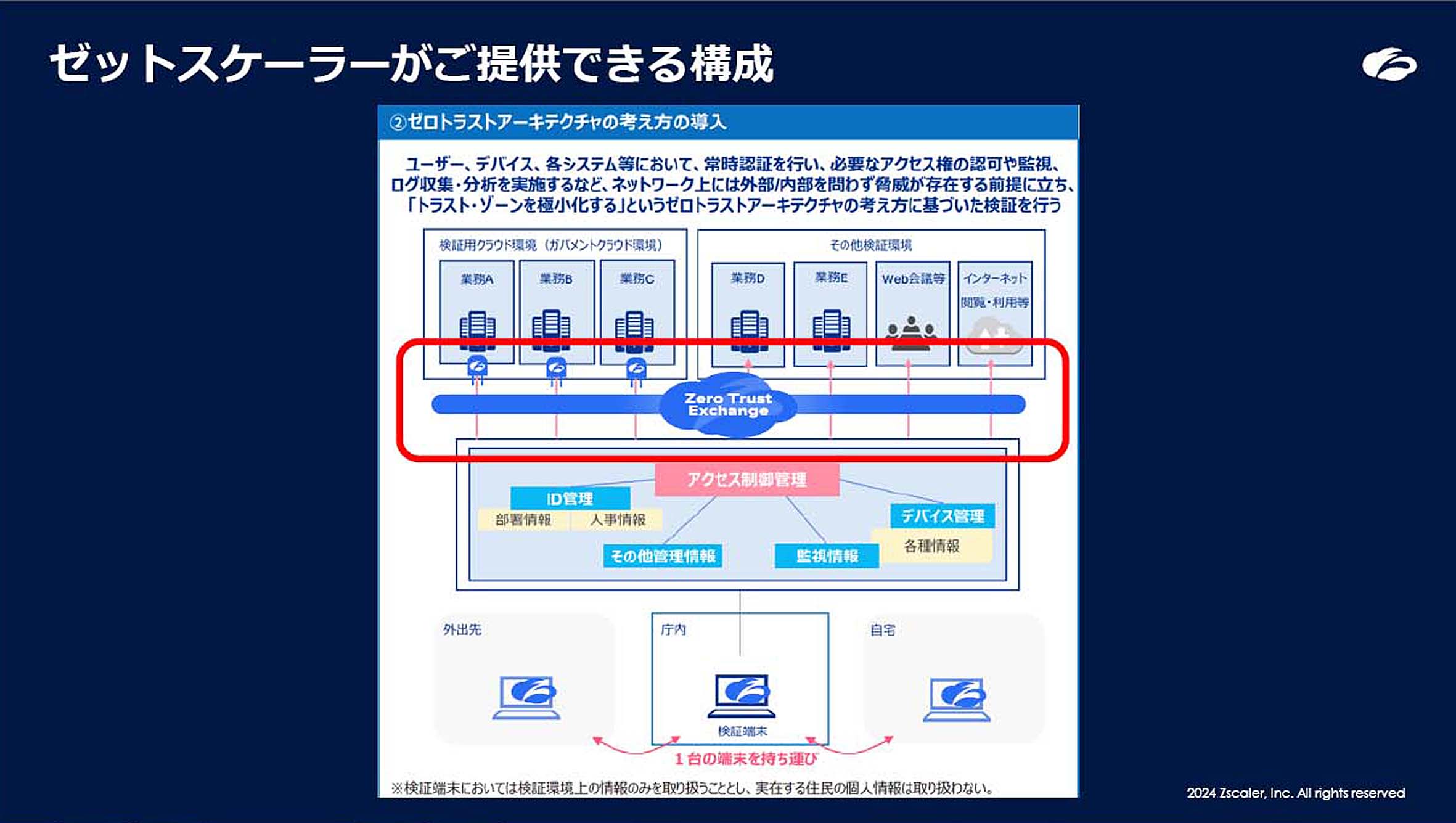

ここまでの内容を、当社が提供しているネットワークセキュリティのサービスで示すと、イメージとしては、下図の通りです。

職員が利用する端末と、Microsoft365のようなクラウドサービス、もしくは庁内のアプリケーションを接続しにいく際に、真ん中に当社のクラウドセキュリティサービスを経路として挟んでいただく経路を取って頂きます。そして、利用者からの通信リクエストがあった場合に、例えばTEAMSに接続する場合には必ずここを通ることになります。ここには組織が事前に接続ルールとしての条件値を登録しておき、誰がどういう条件でTEAMSに接続するかというのをチェックすることで、その条件にマッチした際に、リクエストの通信を渡す、という形態をとることで動的なアクセス制御を実現します。

よって、仮に同じIDだったとしても、ロケーションが違うとか、たとえばIPアドレスが違う、またはデバイスが異なるなど、条件に合致していなければアクセスは遮断する。そういった制御が可能です。

具体的な現場の例として、自治体では2025年度から「選択的週休3日制」が始まるという報道があります。これによって何が起こるかというと、行政サービスを止めないためにも、庁舎内外でTEAMSを使って打ち合わせができる環境が維持できるかどうか、ということを考えなくてはならない。インフラ環境も、一度システムを導入すると数年は活用することになるので、このような週休3日の場合でも、労働環境も含めた形で、データとユーザー、IDなどを組織が決める条件に応じて接続するか、させないか、ということを管理する必要がある。こうした仕組みを今後検討することが重要です。

当社サービスのイメージとしては、WEB会議などの特定のクラウドサービスと、LGWANとの間に当社のクラウドサービスを挟んでいただく。実際にはLGWAN端末にエージェントソフトを入れていただき、Microsoft365などへの接続時には通信がこのクラウドサービスに自動的に向かっていく形です。

ハードに依存しないクラウド・バイ・デフォルトという視点も含めて、次世代の仕組みのインフラ基盤になり得るのではないかと考えています。

国・地方のネットワークの将来像も、話としては色々と出てきているかと思います。この部分に関しても、当社としては、1台の端末で動的なアクセス制御をつかさどるという意味で、真ん中に当社の製品を挟んで、ゼロトラストという考え方を実現する。このシンプルな実現方式で自治体様へ提案しているところですので、ぜひご検討ください。

お問い合わせ

ジチタイワークス セミナー運営事務局

TEL:092-716-1480

E-mail:seminar@jichitai.works

.png)

.jpg)

.jpg)

.jpg)