公開日:

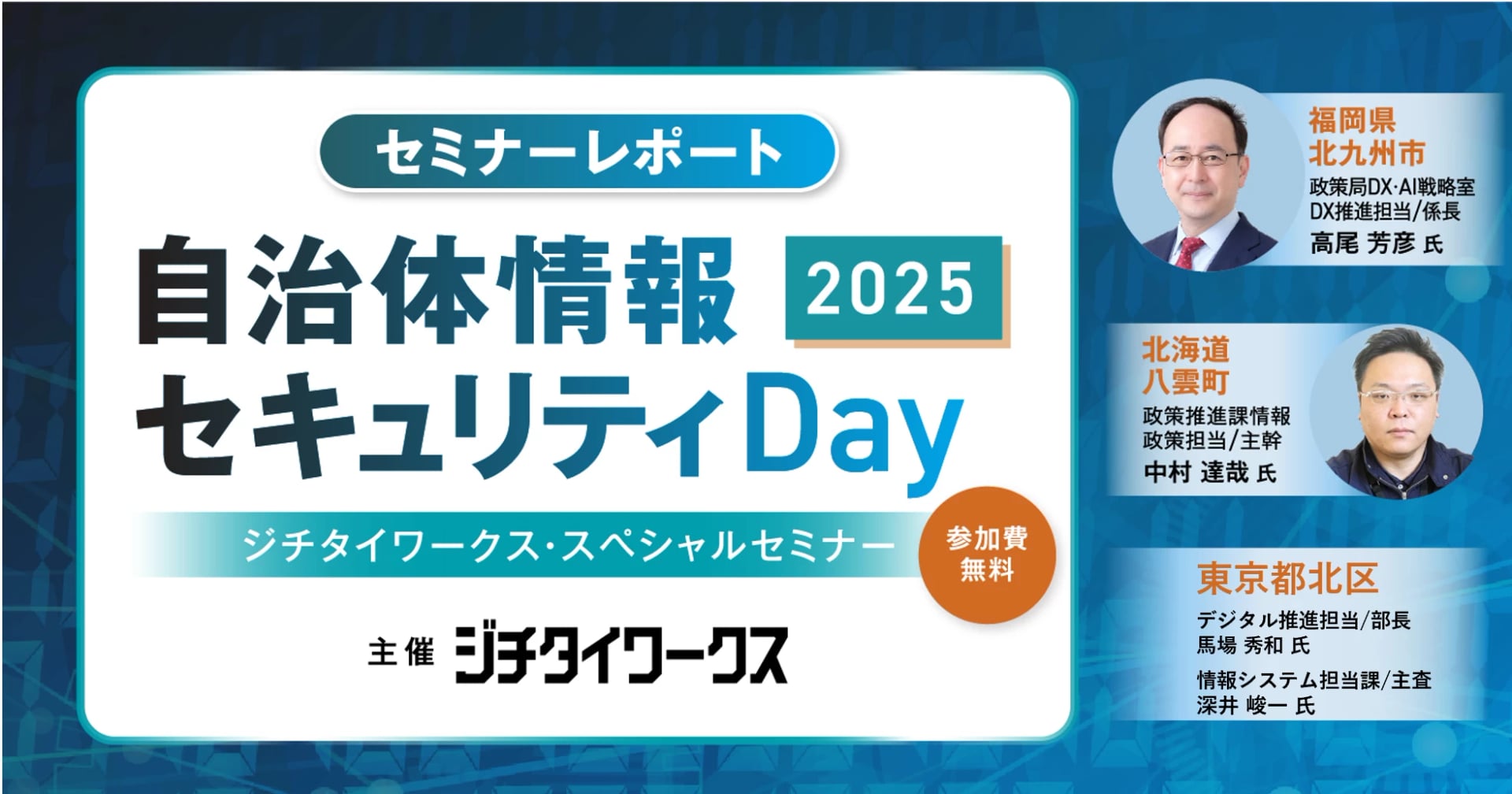

【セミナーレポート】自治体向けガイドラインに沿った情報管理を解説 ~テレワーク時代に求められるセキュリティ対策とは~

「働き方改革関連法」の施行により、テレワーク導入を検討する動きが盛んになり始めた時期に、コロナ禍に伴う出勤率削減要請が出されたことで、民間企業だけではなく自治体でも、テレワークをはじめとする多様な働き方が広がっています。一方で、総務省による「地方公共団体における情報セキュリティポリシーに関するガイドライン」は、自治体における情報管理体制の強化・拡大を求めています。

そうした状況下、在宅や出先で働きながら、情報漏洩やコンピューターウイルスへの感染などに不安を感じている自治体職員も少なくないと思われます。そこで今回のセミナーでは、令和3年度に改定された情報セキュリティガイドラインと「ゼロトラスト」の考え方にもとづいたセキュリティ対策について、専門家の意見を聞きました。

概要

◼タイトル:自治体向けガイドラインに沿った情報管理を解説 ~テレワーク時代に求められるセキュリティ対策とは~

◼実施日:3月25日(水)

◼参加対象:自治体職員

◼申込者数:44人

◼プログラム

(Program1)

自治体DXの推進とセキュリティ対策

(Program2)

テレワークに対応 自治体のアクセス制御とは

自治体DXの推進とセキュリティ対策

<講師>

船橋市役所 総務部 情報システム課

船橋市役所 総務部 情報システム課

課長補佐 千葉 大右 氏

プロフィール

1994年船橋市役所入庁。住基システムの再構築やマイナンバー制度対応などの情報化に携わり、2020年4月より現職。2018年から総務省地域情報化アドバイザー、2021年から総務省地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会構成員を務める。

令和3年12月に改定された「デジタル社会の実現に向けた重点計画」では、「三層の対策」の抜本的な見直しを含め、ガバメントクラウドの活用を前提とした新たなセキュリティ対策の在り方について、検討を進めることの重要性が示されている。自治体が今後、業務のDXを進めるにあたり、具体的にどういった点がポイントになるのか船橋市の千葉氏が解説する。

「重要な情報資産」を守る新たなセキュリティ対策が必要に

マイナンバー制度の開始と同時に、マイナンバー利用事務系、LGWAN接続系、インターネット接続系を分割し管理する、三層の構え「αモデル」が導入されました。この構成が導入された平成28年当時、テレワークを導入している自治体はほとんどなく、外部からの通信は閉域網によるアクセスだけが許されていました。ところが、コロナ禍以降は急速にテレワークが拡大。その結果、令和2年8月の総務省通知によって、LGWAN-ASP経由のアクセスや、インターネット経由アクセスもできるようになりました。

そのため、現在は多くの団体がαモデルを活かしつつ、インターネット経由やLGWAN-ASP経由でテレワークを実施しているようです。この改定内容は同年12月の改定に取り込まれ、インターネット接続系に主たる業務端末を置き、重要な情報資産はLGWAN系に残す「βモデル」が提示されました。

βモデルを、さらに進めたものが「β’モデル」です。インターネット接続系に主たる業務端末を置く点は同じですが、重要な情報資産もインターネット接続系に配置し、いずれ人事、財務文書管理システムもインターネット接続系に置かれるようになります。当然ながら、追加のセキュリティ対策も必要になり、エンドポイント対策はもちろん、各業務システムのログ収集や監視も必要になります。

無料のZOOMアカウントでは会議ができなくなる?

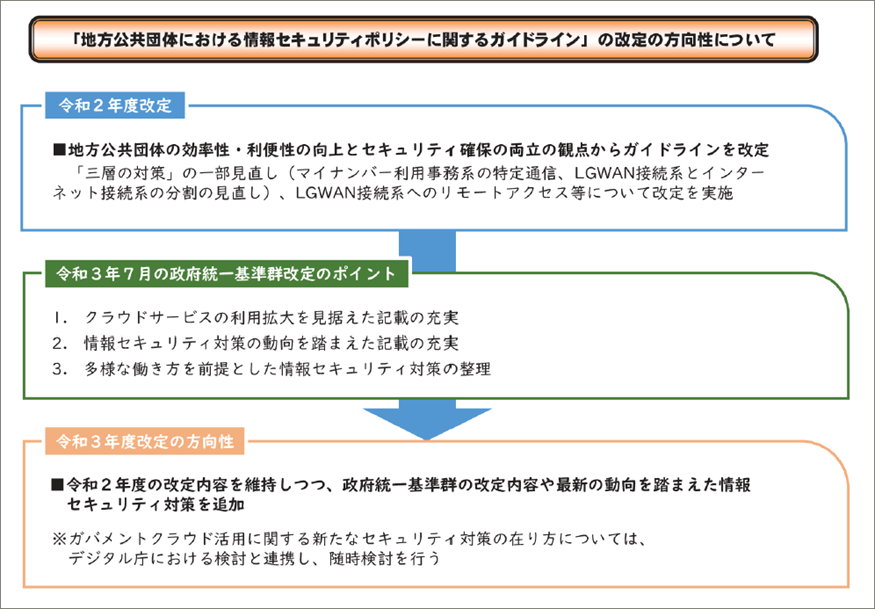

昨年9月から、新たにセキュリティポリシーのガイドライン改定に係る検討会が始まっており、その前に令和2年12月の改訂内容が実施されますので、ここからの内容については近く公表される次期ガイドラインの内容です。ガイドラインの方向性としては昨年7月の政府統一基準群改定に伴い、βモデル、β’モデル、三層対策の一部見直しが反映されています。下記図の3つが主な改定ポイントです。

政府統一基準群の改訂内容や最新の動向を踏まえた対策を追加するのが、今回の改定の主なポイントと言えるでしょう。また、課題になっている自治体情報システムの標準化に関するガバメントクラウド活用に関するセキュリティ対策のあり方については、デジタル庁における検討と連携し、検討が進むものと考えています。今回の改定のポイントは次の4項目に分かれます。

(1)業務委託・外部サービス利用時の情報資産の取扱い

(2)情報セキュリティ対策の動向を踏まえた記載の充実

(3)多様な働き方を前提とした情報セキュリティ対策

(4)マイナンバー利用事務系から外部接続先(eLTAX、ぴったりサービス)へのデータのアップロード

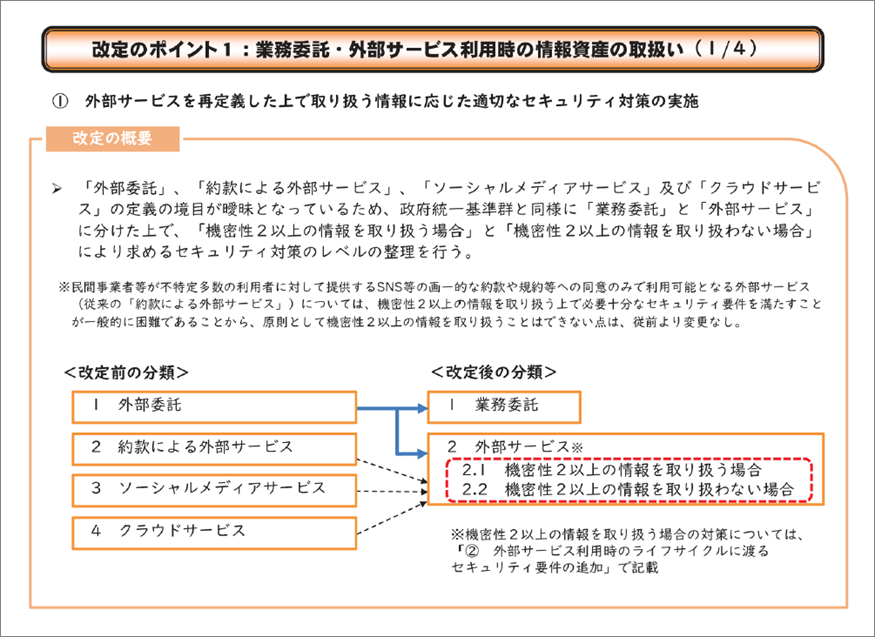

このうち(1)の、機密性2以上の情報を「取り扱う場合・取り扱わない場合」というのは重要なところで、「約款による外部サービス」と密接に関係してきますので、詳細は下記図で確認してください。

約款による外部サービスの利用において、機密性2以上の情報を扱わないとなると、役所の業務は大幅に制限されます。例を挙げると、無料のZOOMアカウントを使ってWEB会議を行う場合でも、申請関連、プロポーザルの評価関連など機密性2以上の内容は話せないことになります。

このように、セキュリティガイドラインをガチガチに当てはめると非常に仕事がやりにくくなるため、様々な外部サービスをまとめて、機密性2以上を「取り扱う・取り扱わない」と整理した点が、幾分か分かりやすくなったかと思います。注意していただきたいのは、不特定多数の利用者に対して提供するSNSなど、画一的な約款や規約等への同意のみで利用になる外部サービスは、従前と同様に機密性2以上の情報は原則的に取り扱えないので、セキュリティの要件や考え方が緩くなったということではありません。

ガイドラインに沿って独自に工夫することが重要

今後の改訂について、大きく分けて2つの論点があります。

(1)ガバメントクラウドの活用

(2)業務効率化・費用対効果・DX推進

このうち(2)について少し詳しく説明します。今後、実務を行う上で、ガイドラインがこうなっていくと仕事しやすいのではないか…という以下の5点が論点になります。

(1)マイナンバー利用事務系の仮想化+無線化

(2)LGWAN接続系からの特定通信(ローカルブレイクアウト)

(3)インターネット系とLGWAN系の通信方式(ローカルコンテナ技術)

(4)ISMAPクラウドサービスリストの活用

(5)外部サービスで取り扱った情報の廃棄

ガイドラインの「目的」の部分には、「本ガイドラインで記述した構成や例文は、参考として示したものであり、地方公共団体が独自の構成、表現により、情報セキュリティポリシーを定めることを妨げるものではない」という一文が書かれています。

「ガイドラインに書かれていないからできない」ということではなく、自ら判断し、書きぶりを変えるということはできます。一方で、すべてを自分たちで判断・検証することになると、やはり負担が大きくなります。そのため、そういう部分は軽減でできるようなガイドラインであってほしいと考えております。

[参加者とのQ&A] ※一部抜粋

Q:「外部サービスの利用について基準を設けること」となっていますが、船橋市ではガイドラインを定めていますか?

A:はい、定めています。規定を整備するのは情報システム管理者び各所属なので、各所属に整備を要請しますが、いきなりつくるわけにはいきませんので、情報システム課の方で雛形を用意して、各所属が規定を整備する形をとっています。ちなみに改訂後のガイドラインでは、情報システム管理者ではなく統括情報セキュリティ責任者が規定の整備をしなければならないことになります。実務的には、情報システム課がやることになると思われるので大枠は変わりませんが、「誰がやるか」という点が少し変わってきます。

Q:現行のαモデルから、数年後にβモデルに移行した際のテレワークのあり方を研究し始めているところです。基幹ネットワークを変更する際、すでに構想されていることなどがあれば教えてください。

A:「基幹ネットワーク」がLGWANなのかマイナンバー系なのかによって異なりますが、マイナンバー系の業務をテレワークで扱うことは、今後もないだろうと思っています。LGWAN系については、テレワーク環境で自席と同じような仕事ができれば生産性も下がりませんし、テレワーク移行が進むと思います。先ほどご紹介したガイドラインについても、それらをバックアップするような内容に変わることを期待したいものです。

テレワークに対応 自治体のアクセス制御とは

<講師>

株式会社オーシャンブリッジ セキュリティ事業推進部

株式会社オーシャンブリッジ セキュリティ事業推進部

サブマネージャー 松村 優 氏

プロフィール

オーシャンブリッジ入社後、データ漏洩を防ぐセキュリティ製品を担当。最近ではテレワークセキュリティ製品(UserLock)の自治体様向け提案に注力。

テレワークへの取り組みが、自治体においても活発に進められている。一方で、テレワークをねらったサイバー攻撃の急増・高度化により、被害が拡大しているのも事実。そうした中で、すべてのネットワーク、デバイス、ユーザーが完全ではない…という視点に立ったセキュリティ対策「ゼロトラストモデル」の実現が求められている。自治体向けセキュリティガイドラインを参考に、内・外の不正アクセスを防ぐ「UserLock」の仕組みを松村氏が解説する。

昨今のIT・セキュリティを取り巻く環境

本日は、フランスのIS Decisionsという会社の「UserLock」という製品を使い、アクセス制御を実現するという内容でお話をさせていただきます。以下の図は、IT・セキュリティ(サイバー攻撃)の動向についての分析と、IPA((独)情報処理推進機構)がまとめた「情報セキュリティ10大脅威2022」です。新型コロナ禍に伴うテレワークの拡大後、セキュリティインシデントは増加、高止まりしている状況です。その脅威と種類も大きく変化しています。

10個のうち4カ所をハイライトしていますが、1位の「ランサムウェアによる被害」はもちろん、「標的型攻撃による機密情報の窃取」、「ニューノーマルな働き方をねらった攻撃」、「内部不正による情報漏洩」が、UserLockでカバーできる脅威です。

一方、近年は攻撃手法の高度化により、ランサムウェアによる被害が急増しております。特に、テレワークをねらった攻撃が顕著で、企業、自治体など形態を問わず被害が発生しています。令和2年下期は21件だった被害件数が、令和3年上期には62件と、3倍近く増加しています。感染経路としては、VPN機器からの侵入やリモートデスクトップからの侵入など。感染経路の中でも、悪意ある人物がインターネット経由で、VPNの脆弱性を利用して社内ネットワークに侵入するケースが多いようです。

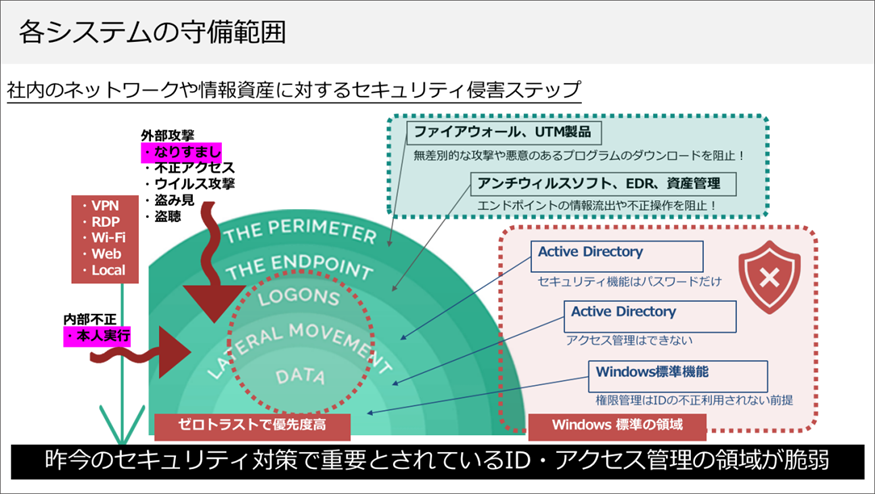

VPNの脆弱性を利用し、ネットワーク侵入後にLateral Movement(横方向への移動)により、Windowsアカウントの認証情報を数週間〜数カ月掛けてじっくり搾取します。VPSの脆弱性についての対策は、下記の2つです。

●脆弱性の影響を受けないバージョンにUTM機器をアップデートする

●SSL-VPNの認証に多要素認証を導入する

一方、Lateral Movementへの対策は、下記の3つです。

●俯瞰的なアクセスのモニタリング

●接続元/時間等でのアクセス制御

●同時ログイン制御、特権ID管理等

自治体を取り巻く環境

前述のIT・セキュリティを取り巻く環境から情報システムを守るため総務省はガイドラインを作成・改定し、各自治体はガイドラインを参考にしながら対策を行う必要があります。ガイドラインの内容は多岐に渡り、テレワーク対応やアクセス制御についての記載もあります。

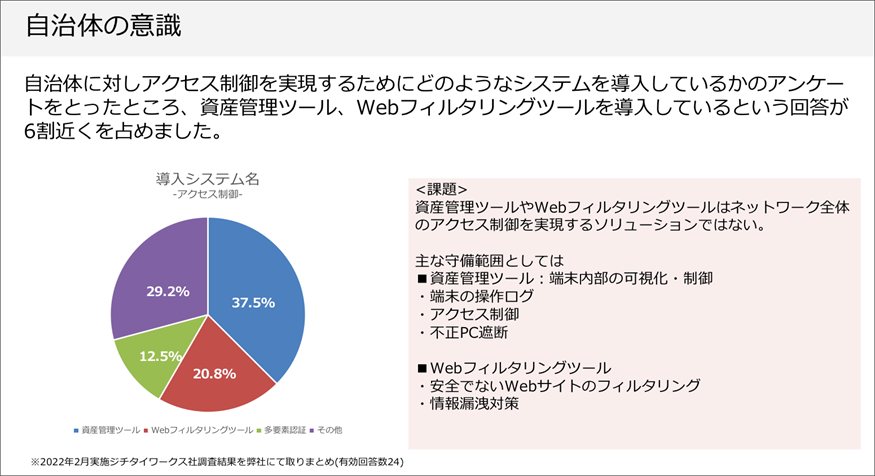

次の図は、「アクセス制御を実現するためにどのようなシステムを導入しているか」という自治体向けアンケートを、ジチタイワークスによるヒアリングでまとめたものです。

結果として、アクセス制御において37.5%が資産管理ツール、20.8%はWEBフィルタリングツールを活用しているとの回答でした。ただ、我々が課題として捉えているのは、資産管理ツールやWEBフィルタリングツールは、ネットワーク全体のアクセス制御を実現するソリューションではないということです。主な守備範囲は、資産管理ツールが端末内部の可視化や制御、WEBフィルタリングツールは安全ではないサイトのフィルタリングや、情報漏洩対策がメインです。各システムの守備範囲をまとめました。以下の図の「LOGONS」と「Lateral Movement」の部分が、UserLockで非常に強固になります。

UserLockのご紹介と導入事例

UserLockは、公共事業、航空宇宙、軍事防衛など、セキュリティが非常に重視される業界で採用されています。対外セキュリティ、対内セキュリティ、マネジメントでそれぞれ求められる機能が違うと思いますが、UserLockはこれらを非常にバランスよく実現することが可能なソリューションです。

UserLockは、既存のWindowsサーバーのActive Directory認証と連動して制御する仕組みです。Active Directoryだけではカバーできない範囲のアクセスルートを実装するのが製品コンセプトです。Active Directoryと連携する際、例えば「夜10時以降のログインはできない」という設定をUserLock側でしておけば、10時以降の夜間は端末にログインできなくなる制御が可能です。

UserLockの機能・特徴とカバーする効果のマッピングについては下記の図を参照してください。

在宅勤務対応時にも必須となる二要素認証の付加や接続元や時間帯での柔軟なログイン制御を行うことも可能です。また、同時ログイン制御に関して、アカウントの共用やログインセッションの放置を防止する機能もあり、シングルサインオンの付加についてはオンプレミスAD認証による、MS O365・クラウドアプリへのSSOを実装します。このように、たくさんの機能があり、ガイドライン記載のアクセス制御、テレワーク時のなりすましリスクへの対策、ログイン時の表示、特権による接続時間の制限等を簡単に実現することが可能です。

公共機関向けの海外実績を2つご紹介させていただきます。1つ目は連邦政府コンプライアンス対応。NIST 800-53というガイドラインのIA-2識別および認証(組織ユーザー)、AC-9以前のログオン(アクセス)通知、およびAC-10同時セッション制御という、3つの優先度の高いセキュリティ制御の基準をUserLockが満たしている点が採用の決め手となりました。

2つ目は、ヨーロッパ某国の国防省事例です。国内およびNATOのセキュリティ要件に準拠した既存オンプレミスADと、連携するMFAを簡単に実現するシステムを必要としていたという背景があるようです。国防やNATOは、アクセスセキュリティ要件が非常に厳しいため、下記の内容を満たす必要があったようです。

・国およびNATOのアクセスセキュリティ要件

・既存のADインフラストラクチャと連携する

・クラウド接続なしで完全にオンプレミスにとどまる

・すばやく簡単に展開

UserLockはこれらを満たしつつ、素早く簡単にへ展開できるということで選ばれたと聞いています。

[参加者とのQ&A] ※一部抜粋

Q:UserLockのライセンス体系価格について教えてください。

A:UserLockはサブスクリプションでの提供となっています。ユーザー数ごとに標準価格を設定しており、例えば10〜19人の場合は、単価が年間/6,680円になります。「ユーザー数」の考え方ですが、「アクティブユーザー数」、つまり過去30日間のアクティブユーザー数をカウントし、それに対してライセンスする流れです。アクティブユーザー数によってレンジが決まっており、ライセンスのご契約レンジによって標準単価が変わってきます。

Q:UserLockの体験版は提供されていますか?

A:「体験版」については、30日間の利用体験が可能です。申し込みご希望の方は、本セミナーでのアンケートにその旨を御記載ください。お問い合わせも受け付けております。

お問い合わせ

サービス提供元ジチタイワークス セミナー運営事務局

TEL:092-716-1480

E-mail:seminar@jichitai.works