公開日:

【セミナーレポート】「セキュリティポリシーガイドライン」改定ポイント解説セミナー ~今求められるセキュリティ対策とは?~

3月25日、総務省が「地方公共団体における情報セキュリティポリシーに関するガイドライン」の「令和4年3月版」を提示しました。これに伴って、各自治体も改訂版に沿ったセキュリティ対策に取り組まねばなりませんが、新たに取り組むべき事柄にはどのようなものがあるのでしょうか。

今回のセミナーでは、ガイドライン改定の検討会構成メンバーである立命館大学教授の上原哲太郎氏に、改定のポイントを詳しく解説してもらい、各自治体が留意すべきセキュリティ対策について紹介してもらいました。併せて協賛各社が、自社の最新ソリューションで実現できる具体的なセキュリティ対策について紹介しました。

概要

◼タイトル:「セキュリティポリシーガイドライン」改定ポイント解説セミナー

~今求められるセキュリティ対策とは?~

◼実施日:4月26日(火)

◼参加対象:自治体職員

◼申込者数:348人

◼プログラム

(Program1)

セキュリティポリシーガイドラインの改定ポイントとは?

(Program2)

メール無害化の新たな仕組みとEmotet対策

(Program3)

クラウド利用で注意すべきシャドーIT対策

(Program4)

職員負担を軽減する分離とファイル転送

(Program5)

雨にもマケズ風にもマケズ、そしてコロナにも負けない ~ ヒロシマβ'モデルの歩み ~

セキュリティポリシーガイドラインの改定ポイントとは?

大好評につき、6月22日(水)に開催する「自治体の情報政策の今が分かる!3Daysスペシャルセミナー」にてリピート配信いたします!!

<講師>

上原 哲太郎氏

上原 哲太郎氏

立命館大学情報理工学部 教授

プロフィール

立命館大学情報理工学部教授、京都大学博士(工学)。1995年京都大学大学院工学研究科博士後期課程研究指導認定退学。京都大学助手、和歌山大学講師、京都大学助教授、総務省技官を経て2013年より現職。NPOデジタル・フォレンジック研究会会長。和歌山県・滋賀県の警察本部サイバー犯罪対策アドバイザー。京都府警察サイバーセキュリティ戦略アドバイザー。芦屋市CIO補佐官。

「情報セキュリティポリシーに関するガイドライン」の改定が行われたが、改定前・後の違いや、遵守すべきポイントにはどのようなものがあるのか。また、セキュリティ対策の強靭化が進められる中で、自治体は今後、どのようなことに留意すべきなのか。今後の展望を踏まえながら、上原氏が詳しく解説する。

総務省が求める標準的な対策を自治体にも

「セキュリティポリシー」とは、情報セキュリティマネジメントの基礎であり、組織内の情報セキュリティを確保するための方針体制対策等を包括的に定めた文書です。地方公共団体にとっての役割としては、

●政府機関統一基準群への対応

●住基ネットが求めるポリシーへの対応

●LGWANが求めるポリシーへの対応

●これらを含み、かつ総務省が求める標準的なセキュリティ対策を定めたもの

●最終的には「自治体自身が定めるもの」

…の5項目が主なものです。「総則」「例文」「解説」「付録」の4編構成で、「基本方針」「対策基準」を例文で示し、それに解説をつける形となっており、「地方公共団体における情報セキュリティ監査に関するガイドライン」もペアで提供されている点が大きな特徴と言えます。

令和1~2年にかけ、非常に大きな事件が起こりました。1つは神奈川県で起きたHDD転売・情報流出事件。これにより、廃棄時の取扱いが強化されました。また、Jip-Baseのデータ喪失事件や、設定に不備のあるSales forceクラウドサービスを利用中だった自治体が被害に遭ったことから、職員のリテラシーを高めてもらうためにJ-LISの研修やNIST CYDERの活用を促す内容が追加されています。

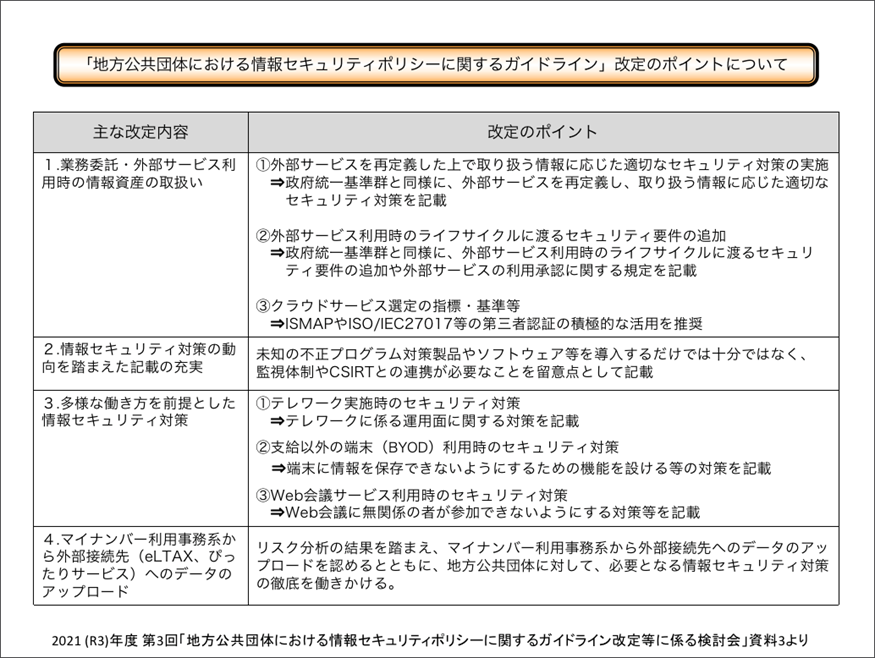

こうした事案を受けた今回(令和4年度)改定は、政府統一基準群の2021年改定に対応するもので、

●クラウドサービスの利用拡大を見据えた記載の充実

●情報セキュリティ対策の動向を踏まえた記載の充実

●多様な働き方(テレワーク)を前提とした情報セキュリティ対策の整理

が主な特徴です。改定内容はかなりコンパクトで、ポイントについては下記図を参照してください。

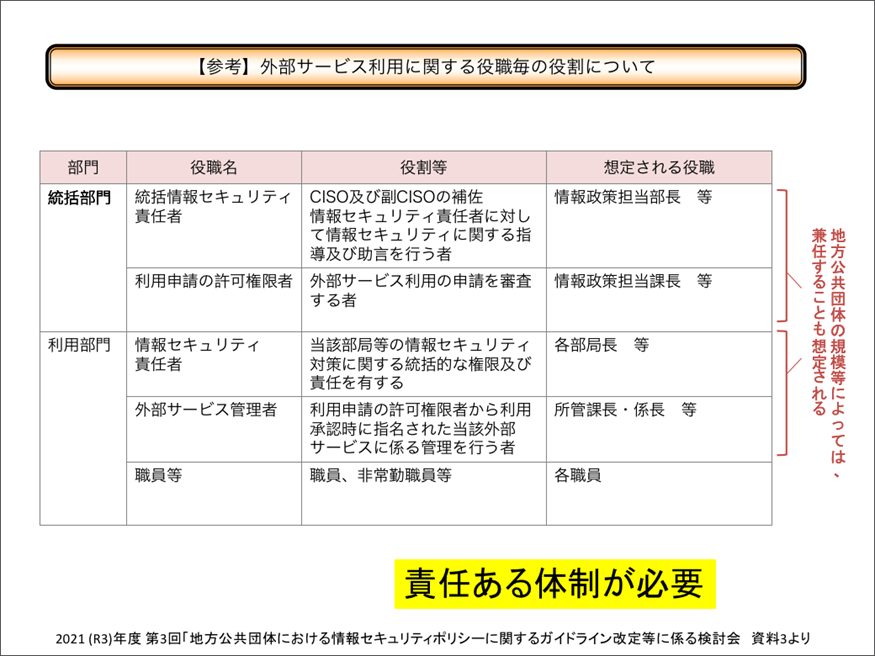

「業務委託」と「外部サービス」との違いを認識する

改定のポイントとして、「業務委託」および「外部サービス」利用時の情報資産の取扱いについて明確にしたことがあげられます。この両者を混同している自治体職員も少なくないので、特にクラウドサービスについてNISCが、「クラウドを利用したシステム運用に関するガイダンス」をつくりましたので、参考にしていただければと思います。

前述の、Sales forceの設定不備によって情報漏洩が起きかねない状況だった事案が、この改定のきっかけとなりました。自治体はSales forceを直に契約していたのではなく、業務委託先のベンダーがバックエンドで使っており、仕様変更に伴う設定変更を行わなかったために発生した、責任の所在が難しい事案でした。そうした背景もあって、責任の共有がどのように行われるべきなのかという点が明記されています。

Googleドライブを使ってしまったことによる情報漏洩も起きています。新型コロナの感染者データを共有するためにGoogleドライブに入れていたが、外部からもアクセス可能だったためにデータが漏れたという内容でした。クラウドストレージの設定が不十分だったことに加え、「シャドーIT問題」と言えると思います。ぜひ今回覚えていただきたいことの1つは、「クラウドサービスにおける責任共有モデル」と呼ばれるものです。下記の図は、非常にシンプルな責任共有モデルです。ほとんどの部分をクラウド事業者が管理していますが、設定する方はユーザーの責任になります。これを理解しないまま使うと危険なのです。

セキュリティ強化の目的は業務効率化

私たちは今、非常に大きな変化の中にいます。「自治体DX推進計画」が策定されたのは皆さんもご存知だと思います。自治体情報システムの大きな改定としては、住基ネットのクラウド化があります。システム上の変更は、

●都道府県サーバの事実上の廃止(機能を全国サーバに)

●CSの機能を仮想化して共通PF(仮称)としてクラウド上に構築

…の2点。この変更により、マイナンバーカード普及に伴い、コンビニやネットが“自治体窓口化”することが予想されますが、そのサポート体制はどうするのか、「マイナンバー制度および国と地方のデジタル基盤抜本改善ワーキンググループ」で議論が進んでいるが、特定個人情報がこれ以上拡大して事務はまわるのかなど、複数の心配事が浮上しています。

その中で何を考えるべきかですが、「外からの攻撃」への備え、「事故」・「事件」への備えが必要になります。特に外部からのサイバー攻撃として、以下の3つの特徴的な攻撃が行われるようになってきました。

●VPNサーバの脆弱性を突いた攻撃

●テレワークを狙った攻撃

●サプライチェーン攻撃

これに対処するために、まず、

●VPN機器の脆弱性総点検

●多要素認証の導入などによるテレワーク用体制の見直し

●業務委託やクラウド利用の総点検によるサプライチェーン攻撃への対処

●ファイアウォールやEDR等の監視連絡体制の強化

などに取り組む必要があります。心得て頂きたいのは、セキュリティ強化の目的は業務効率化であるということです。“セキュリティのためのセキュリティ”では、ICTシステムが業務に「正しく」組み込まれない状況になってしまいます。各自治体の首長さんたちには、情報システムに、もっとヒト・モノ・カネをかけ、特に人材の育成に力を注ぐようお願いしたいと思っています。

メール無害化の新たな仕組みとEmotet対策

<講師>

菊地 広貴氏

菊地 広貴氏

株式会社クオリティア

営業本部 フィールドセールス部 副課長

プロフィール

2012年にクオリティアに入社し、全国の自治体や大学、教育委員会、省庁、独法、金融、医療、エンタープライズまで様々な顧客層を担当。メール運用・メールセキュリティ対策に関して、課題に合わせた最適な構成の提案を行っている。幅広い市場での提案経験を活かし、現在は自治体導入支援をメインに担当。

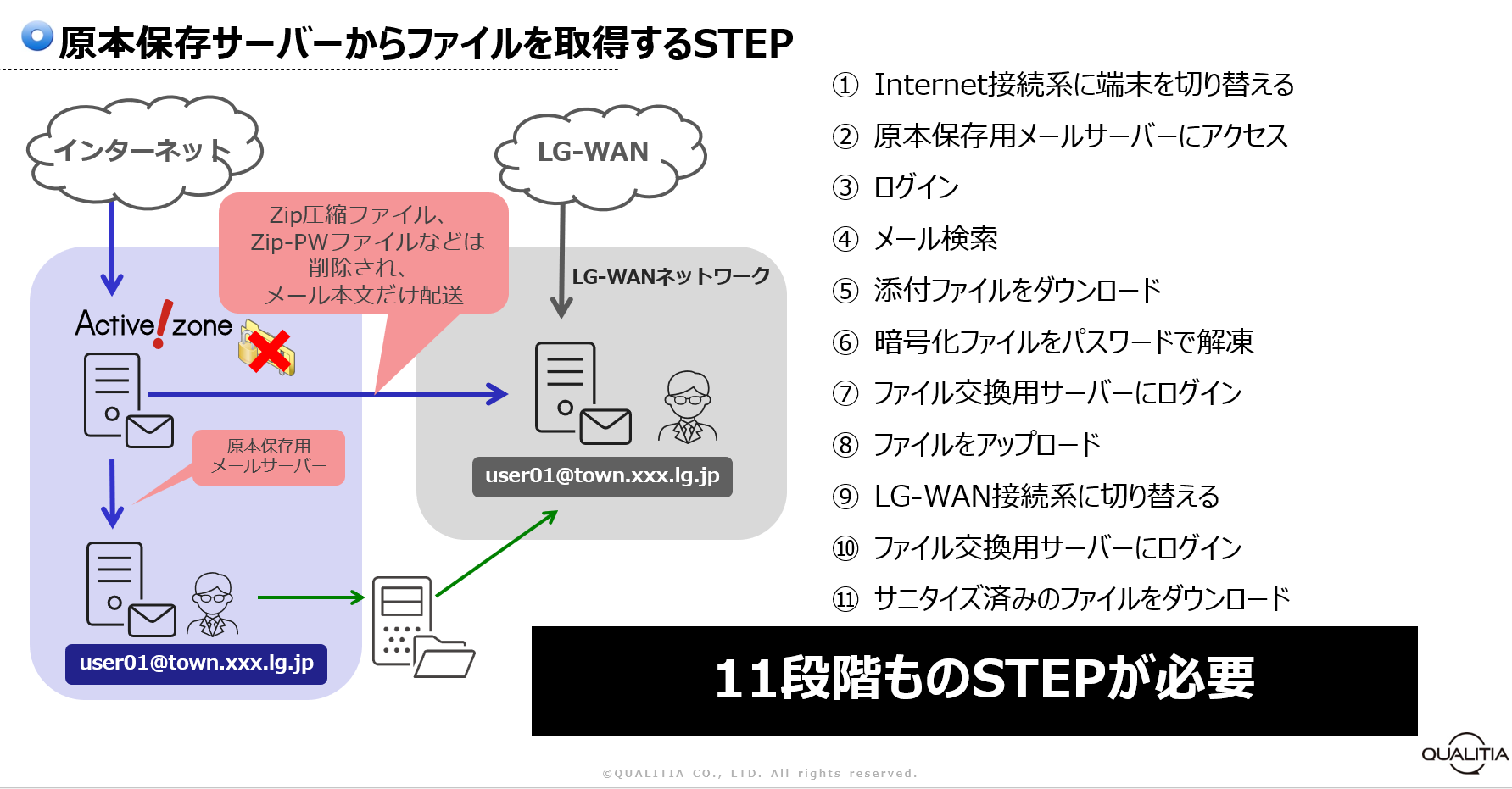

受信した添付ファイルを無害化した上で、LGWAN環境に持ち込む際のステップ数は、セキュリティポリシーに関するガイドラインの改定後も、メール業務における面倒な課題の1つだと言える。この煩雑さを削減するための効果的な方法と、甚大な被害が報告されている「Emotet(エモテット)」などのマルウェア対策について、クオリティアの菊地氏が最新手法を紹介する。

今、求められるセキュリティ対策とは

当社はメールに特化した製品を開発するメーカーで、今回のセミナーではメールの無害化ソリューション「Active! zone」をメインに紹介します。現在37都道府県および約400自治体に、当社の製品を導入いただいています。

導入いただいた各自治体に、運用や課題について導入後ヒアリングを実施したところ、「無害化エンジンの選択肢が欲しい」、「受信した添付ファイルをLGWANに取り込むまでのステップ数を削減したい」という課題が浮上しました。これに対する最新の提案機能を紹介します。

まず1つ目は、「無害化のエンジンの強化」。当社のActive! zoneを活用した最新の提案機能として、インターネットやセキュリティクラウドからActive! zoneでメールを受け取ると、ゾーン上で添付ファイルだけVOTIROやOPSWATの方にファイルを渡すことができます。無害化専用エンジンでファイルをサニタイズし、もう一度Active! zoneに戻すという方法です。さらに、そのファイルをActive! zoneで改めて添付し、LGWANに配送する構成が可能です。この場合、パスワード付きファイルは基本的に削除して配送しますが、インターネット環境に当社のDEEPMailを原本保存用メールサーバとして準備する仕様になります。

無害化するために連携させる外部CDRエンジンのうち、OPSWATはエンジンの精度が非常に高く、お客様からご好評いただいています。そのため当社も、Active! zoneとOPSWATについて、小規模ユーザー向けの特別価格を用意しています。無害化エンジン導入予定の自治体にとっても朗報だと思いますので、ぜひご検討ください。

インターネット系メール受信の手間を、およそ半分に

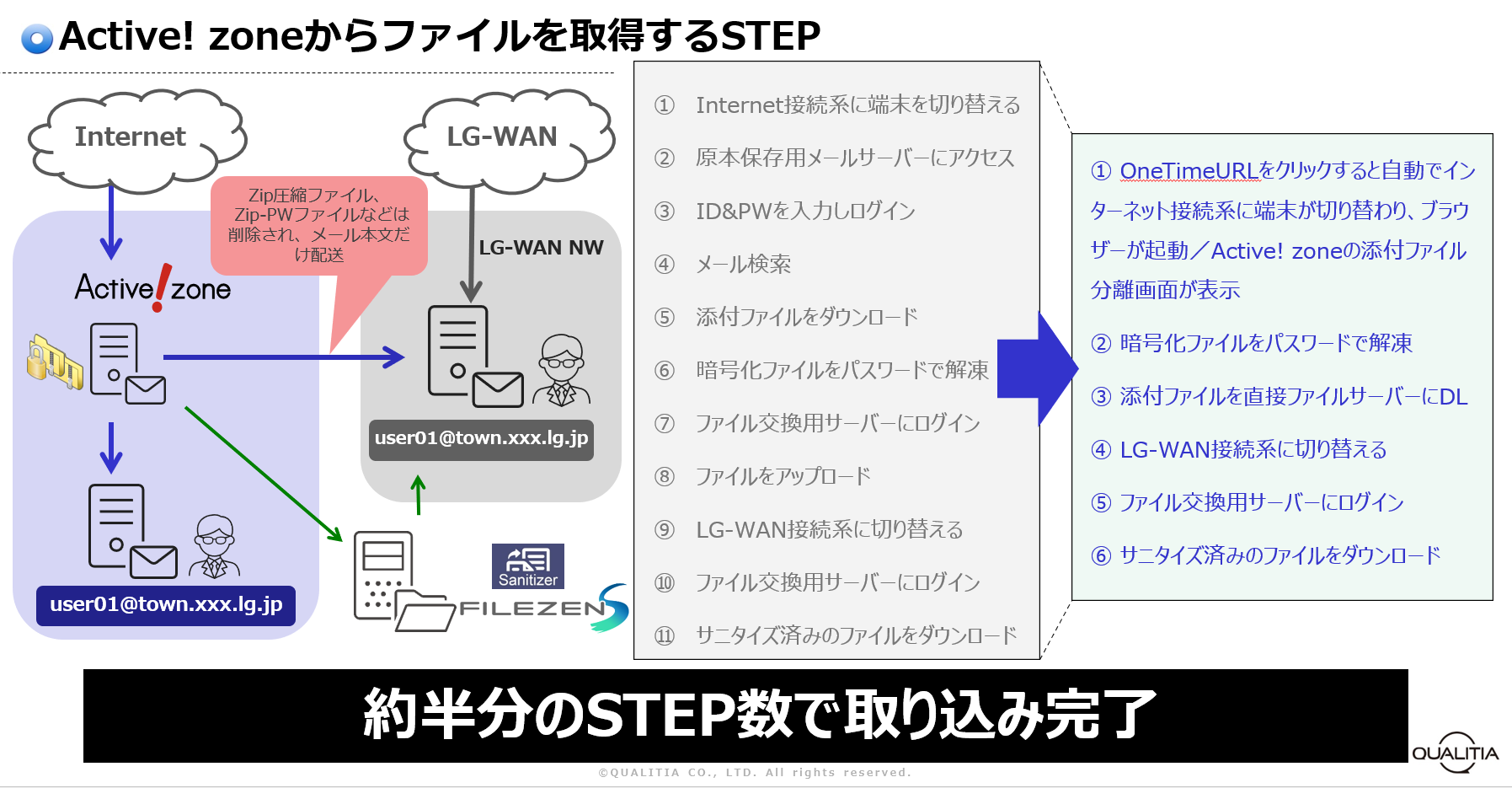

「受信した添付ファイルをLGWANに取り込むまでのステップ数削減」は、本日のメイントピックです。今回、Active! zoneと川口合同会社の「Sanitizer」、ソリトンシステムズの「FileZen S」というサーバとの連携ができるようになりました。ファイル共有サーバと連携することで、添付ファイルを取得するまでのステップ数を減らします。

現在、国内の半分ぐらいの自治体は、下記の様な11段階のステップがあるのが通常ではないでしょうか。

その点、Active! zoneの最新機能でその負担を減らせます。メールを受け取ったらURLをクリックして、そのファイルの解凍パスワードを入れます。後は、ファイルサーバ側のIDとパスワードを入れて「ファイルサーバに保存」ボタンを押していただくのみです。そうすると、このファイルがファイルサーバ側に格納されます。下記の通り、約半分のステップ数でファイルを取得できます。そのため、セキュリティレベルを維持した上で、職員の負担を減らせるのです。

ファイルを開かず中身を“画像化”して確認

すでに、メールの無害化システムを実装している自治体も少なくはないと思います。しかし最近、標的型の攻撃Emotetの感染被害が急激に増えています。Emotetの感染経路は、次のような特徴があります。

●やり取りしたメール本文を流用した上で添付ファイル付き攻撃メールを送信

●メールは感染ポット群から送信される

●有名企業や自治体による送信を装う

有名企業や自治体からの送信を装ったメールが多いため、自治体職員の多くが悩んでいるのではないでしょうか。

感染リスクを低減するには、ITリテラシーを高めていく必要があります。例えば、CCメールを10人宛に送信したとしても、そのメールを開く必要がある人は1人いるかいないかで、その他の人は、たまたまCCに入っていただけということがよくあります。ただ、「ファイルを開かないようにしましょう」と声をかけ合っても意味がありません。逆に、ファイルの中身を事前に見ることができれば、対策になるのではないかと考えました。それが、「添付ファイル画像化機能」です。

受信した添付ファイルを一旦クリックすると、インターネット環境上で画像化された状態のファイルを閲覧することができます。中身を見て、安全性を確認した上でファイルをダウンロードするわけです。パスワード付きZIPファイルの場合は、解凍した上で画像化して表示することができます。また、他にも経路情報機能があり、どこの国を経由してきたかが分かるように、その国の国旗が表示されますので詐欺メールだと気づきやすくなります。こうした機能組み合わせることで、セキュリティレベル向上へつながります。

これらのオプションが準備されているのが、クラウド型統合サービス「Active! world」です。1,300万アカウントの導入実績を誇るActive! mailをベースに、ビジネス環境に最適化された最新のセキュリティ機能と高品質のクラウドサービスで、高い費用対効果を実現します。スマートフォン、タブレットからのログインにも対応していますので、将来的なリモートワークの選択肢にも入ってくるのではないでしょうか。定価は1アカウント350円で、まずは見積だけでも気軽にご依頼ください。

[参加者とのQ&A] ※一部抜粋

Q:OPSWATやVOTIROと連携させて、すでに稼働させている自治体はありますか。

A:はい、あります。名前は申し上げられませんが、西日本エリアの市役所と県庁で、OPSWATやVOTIROそれぞれを、Active! zoneと連携させて導入いただいた実績があります。

Q:経由国の国旗マーク表示は一定の効果が見込める機能だと感じましたが、メール閲覧時の事前プレビューで、貴社サーバ側が感染するリスクはないのですか。

A:皆さんが開いて感染してしまうのは、Windows PCをターゲットにしたウイルスです。Emotetなども、例外なくそうです。その点、Active! zoneが動くサーバはLINUXベースです。

クラウド利用で注意すべきシャドーIT対策

<講師>

仲島 潤氏

仲島 潤氏

Trellix

セールスエンジニアリング本部

セールスシステムズエンジニア

プロフィール

日系SI及び外資ITセキュリティベンダーで通算15年ほどネットワークとセキュリティの分野での業務経験を経て、

2014年にマカフィーに入社以来、フィールドSEとして主に官公庁や法人顧客に対してプリセールス活動に従事。

現在は中央省庁、自治体を中心に提案活動に従事しながら一部パートナー担当SEも兼務。

昨年から実施されている「地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会」の資料に明記されている「外部サービスに係るシャドーIT対策」。そもそも「シャドーIT」とは何なのか、実際の地方公共団体のシャドーIT利用状況、対策を講じる際のポイントや注意点などを、マカフィーエンタープライズ改めトレリックスの仲島氏に説明してもらう。

総務省のガイドライン提案と「シャドーIT」について

「シャドーIT」をひと言で説明すると、経営層や情報部門の関与・認知を経ず「知らないうちに」導入・利用されている、情報システムやソフト、デバイス、クラウドサービスなどのことです。当社の顧客企業を匿名化し、機密データがクラウド上のどこに存在するのかを調査したところ、66%がMicrosoft 365をはじめとするSaaS上、24%がIaaS上、残りの10%がシャドーIT上であることが確認できました。組織でどれくらいのシャドーITが利用されているのかアンケートを実施したところ、多くの現場は50件未満という認識の中、現実には約2000件前後確認されています。このギャップは、可視化しなければ認識できませんし、放置すれば大きなインシデントにつながりかねません。

クラウドサービスの利用に潜むリスクについても考えてみましょう。以前は、ネット上の情報を参照する「受信」が主体でしたが、現在は利用者が情報を外部に送信し、その対価となる情報を外部から受信する形に変化しています。この変化によって発生するリスクの一例として、言語翻訳サービスの利用が挙げられます。国際化に伴い、中国語やハングルなど、英語以外の様々な言語翻訳サービスが登場していますが、以下のリスクが考えられます。

●利用者側に、情報(翻訳前の文面)を外部送信している意識は薄い

●翻訳の原文はクラウドサービス上に保管されるが、そのデータの流出懸念

●利用するサービスの信頼性

頻繁に使われているファイル転送サービスにも翻訳サービスと同様、「利用者側に情報を外部送信している意識が薄い」「アップロードしたファイルや宛先メールアドレスの流出懸念」「サービスの信頼性」というリスクが考えられます。

企業・組織がシャドーITの利用実態を把握していないこと、クラウドサービスは個人利用を中心に、年々拡大していることから、これらに伴うリスクも高まっていることを知っておくべきでしょう。

「Skyhigh CASB for Shadow IT」のご紹介

当社が提供するSkyhigh CASBが、シャドーITからのデータ保護を実現する仕組みについて説明します。主な機能は下記の通りです。

●ユーザが利用している外部サービスの利用実態の可視化(アクセスログの解析)

●リスク評価データベースによる情報漏えいリスクの可視化が行えるので、サービス利用可否の判断が容易

●組織が許可していない外部サービスへの接続制御を確実に行うための補完ブロックリストの自動生成

●導入・運用が容易なエージェントレス型の解析サービス

組織内で利用されているクラウドサービスを一覧表示することができ、ユーザ情報やリクエスト数、データのアップロード回数、受信・送信データ量を可視化ができます。可視化されたクラウドサービスは全てスコアリングされ、組織に与える“危険度”を表示します。3万を超えるクラウドサービスがSkyhighによってリスク評価済で、9段階のリスクスコアと3段階のリスクレベルで評価を確認することができます。トップ5の利用ユーザ等、日々の利用状況をクラウドサービス毎にグラフ化することもできます。

その他、リスク評価データベース、リスク判定のインテリジェンスを提供するクラウドレジストリ、未知のクラウドサービスの利用実態の可視化、URLフィルタ適用状況の確認などが可能です。

サービス導入事例とシャドーIT支援サービスのご紹介

Skyhigh CASBはここ2~3年で、検討いただく自治体が増えています。クラウドサービスの利用状況を自動可視化できる点を評価いただいた福岡大学さんのように、教育機関や民間企業においては導入事例が増えています。

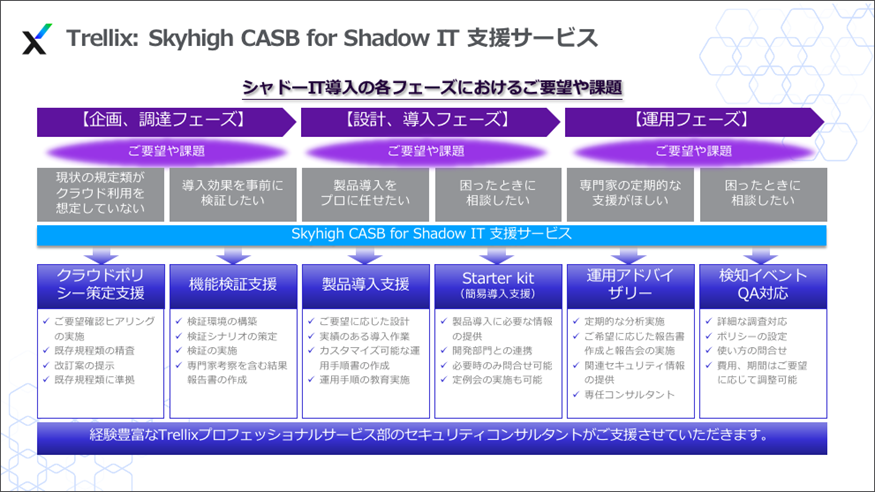

下記の図は、トレリックスのプロフェッショナルサービス部が提供する、シャドーIT 支援サービスです。

導入の各フェーズにおける課題に対し、様々なサービスを提供しています。本日のセミナーに参加された皆さんに、「デバイスセキュリティはトレリックス、クラウドセキュリティはスカイハイセキュリティ」と記憶してもらえると幸いです。

職員負担を軽減する分離とファイル転送

<講師>

志賀 信彦氏

志賀 信彦氏

アルプス システム インテグレーション株式会社

セキュリティ事業部 プロダクトマーケティング課 課長

プロフィール

2008年にアルプス システム インテグレーションに入社し、セキュリティパッケージソフト/サービスの販売に10年以上従事。2019年度より製品企画部門に異動し、プロダクトマネジメントやプロダクトマーケティングを担当。ファイル転送、ファイル無害化、個人情報検出、Web分離等の製品を世に送り出している。

ガイドラインへの対応を成功させるには、ランサムウェア感染や個人情報漏洩への対策強化だけでなく、製品導入によって生じる職員や管理者の負荷をできるだけ抑えることがポイントとなる。普段通りのWebアクセス環境を維持した画面転送方式の「Web分離」と、自動化により申請承認負担を減らし、個人情報検出と無害化・マルチスキャンで安全性を強固にする「ファイル転送」のソリューションを、アルプス システム インテグレーション志賀氏が紹介する。

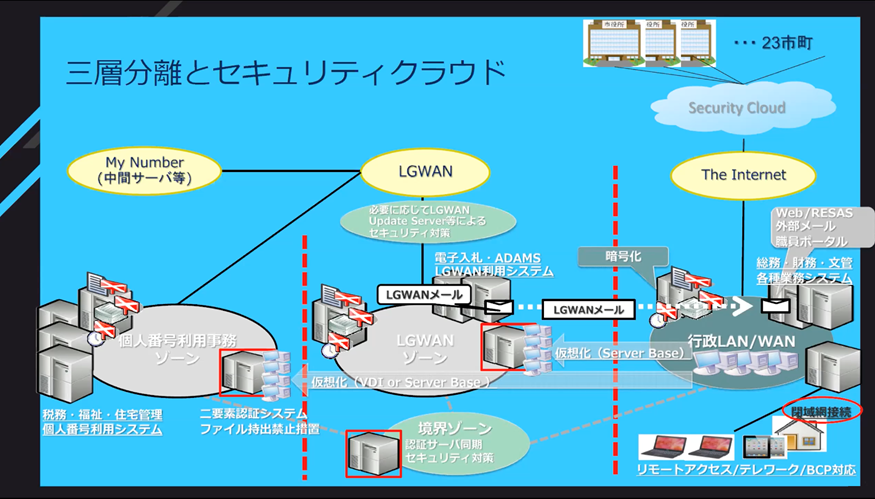

ガイドライン改定と各自治体の動き

2015年の三層分離の実施後、業務効率低下が大きな課題となりました。新たな時代の要請であるクラウド活用やテレワークを踏まえ、20年12月にはガイドラインの大幅な改定が行われました。

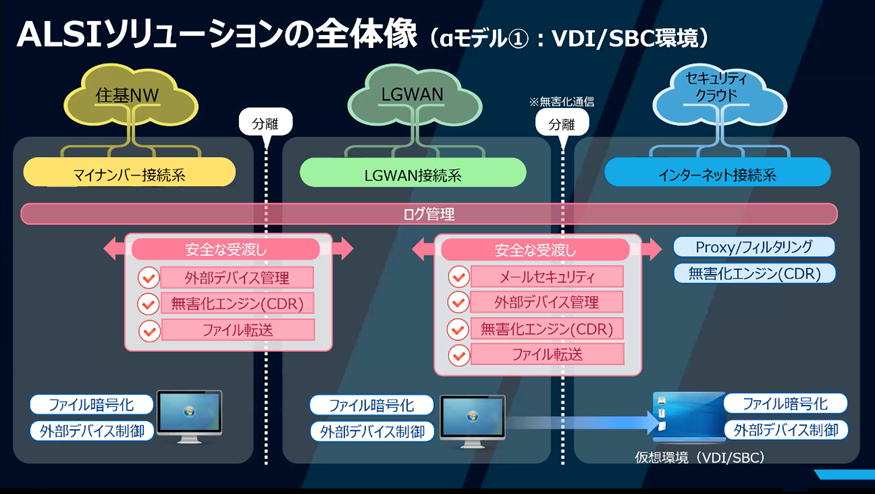

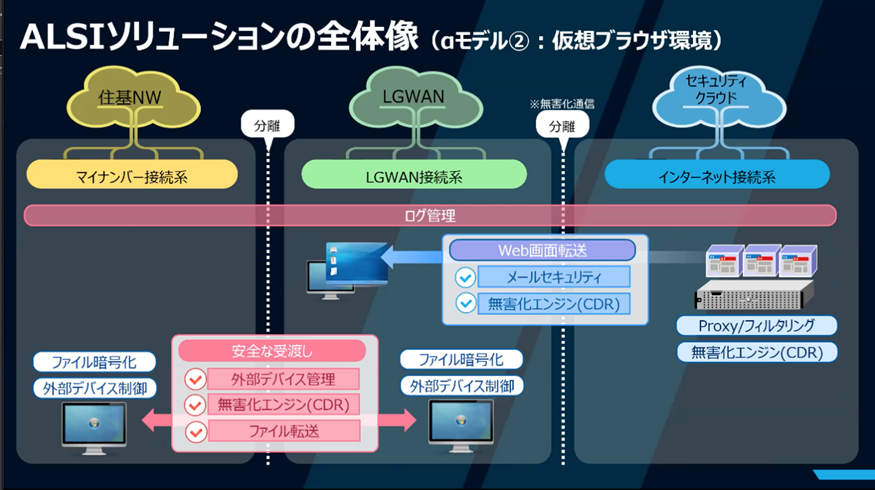

当社が独自に、セキュリティクラウドや強靱化モデル導入検討の時期を各自治体やベンダー各社にヒアリングしたところ、調達時期としては令和4~5年度になる自治体がほとんどでした。導入予定モデルは、αモデル70%、βモデル30%。当社はα、βの、いずれのモデルでも提案可能ですが、本日のセミナーでは、より多くの自治体が検討中のαモデルで有効な対策を紹介したいと思います。

下記の図は、VDIやSBC等の仮想化技術を用いてOSごと分離する場合と、Web分離技術で分離環境を構築した場合の展開内容です。このように、多彩なソリューションを備えています。

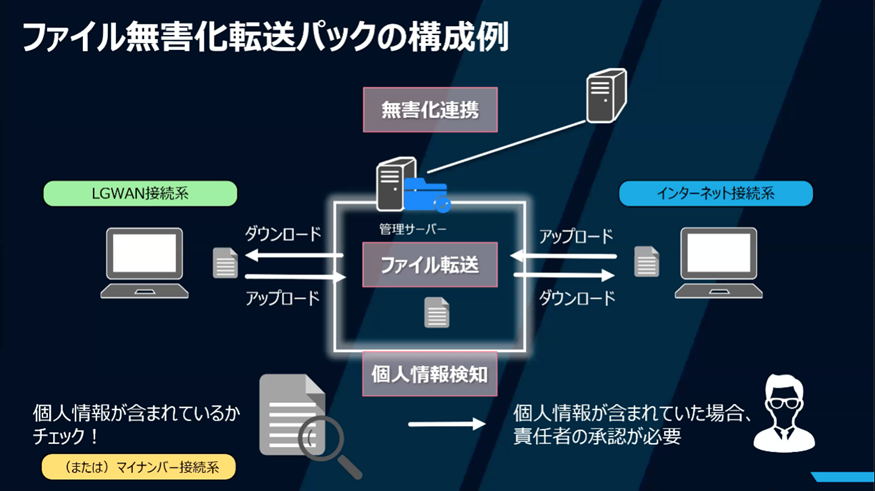

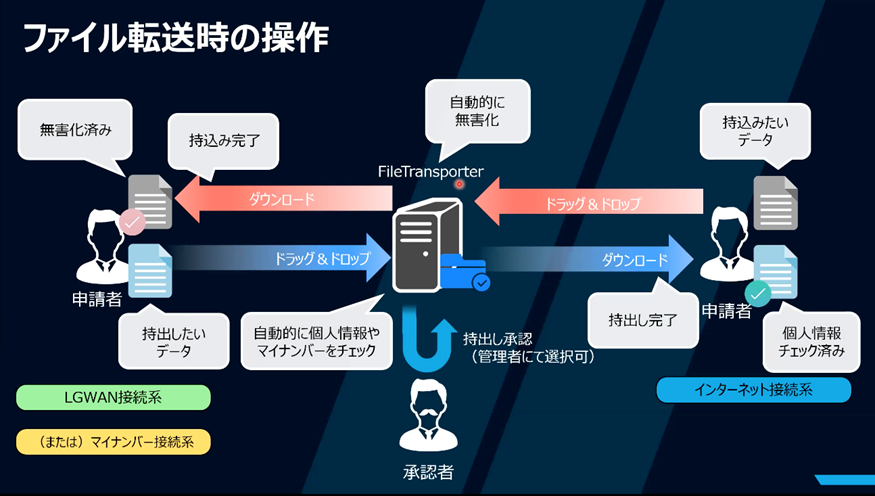

「ファイル転送」に伴う課題を解決する「ファイル無害化転送パック」

LGWAN接続系とインターネット接続系など、異なるネットワーク間でファイル受け渡しを行う場合、「無害化できないファイルや無害化すると業務に支障が生じるファイルの取扱いに困る」、「対象ファイルに個人情報が含まれていないかどうか、目視でのチェックには限界がある」などの課題が発生するのではないでしょうか。

これらを解決するのが、当社が提案する1つ目の「ファイル無害化転送パック」です。ファイル転送時の手間と手順を「自動化」によって削減できる点がポイントです。

「ファイル無害化転送パック」の中には、ファイル転送、ファイル無害化、個人情報検出の機能が含まれています。構成例とファイル転送時の操作イメージは、下記の図を参照してください。

先述した「無害化できないファイルをどう扱うか」については、一般的な無害化製品は40種類ほどのファイル形式にしか対応していません。しかし、当社ソリューションは122種類に対応。加えて、未対応ファイルに対しては、30種類以上のアンチマルウェアエンジンでマルチスキャンすることで、ファイルに含まれる脅威の有無を検出し、安全性を担保することができます。

「無害化すると業務に支障がある場合はどうするか」ですが、無害化においてマクロ除去は有効性が高いため、ほとんど無害化エンジンで採用されていますが、業務に支障が出るケースを耳にします。当社では、マクロを削除しない選択肢を用意した上でリスクもミニマム化する方法を提案しています。ファイル転送申請時に無害化のルールを選択でき、マクロを残したまま無害化とマルチスキャンを自動で行うため、安全性の担保と職員負担の軽減を両立します。

また、個人情報検出機能により転送ファイル内の個人情報有無のチェックから、承認者の承認まで自動で行います。お客様のポリシーに応じて、個人情報が含まれるファイルは承認を必須とするなど、柔軟に設定することも可能です。

「Secure-Gateway-Suite(SGS)」でインターネット分離環境を実現

自治体のインターネット利用環境において、「Web分離ではコストカットが必要」、「LGWAN側からブラウザを使ってWebアクセスできない」などの課題があります。当社の2つ目のパッケージプラン「Secure-Gateway-Suite(SGS)」はこれらの課題を解決するもので、Web分離、ファイル無害化、Webフィルタリングの機能が含まれます。

インターネットアクセス時、無害化により不要なソースコードを取り除いたうえで画面転送することで安全性を担保、ダウンロードファイルは自動的に無害化処理を実施するため、特別な操作は不要です。また、様々なブラウザに対応しており接続先による使い分けは不要。「Web分離」を特に意識する必要はなく、通常通り操作でインターネットを利用いただけます。コスト面もポイントで、条件により多少異なりますが、VDIと比較すると約7分の1のコストで導入できます。

2つのパッケージについて紹介しましたが、この他にも当社のソリューションで、自治体セキュリティを丸ごと引き受ける「ネットワーク分離・無害化お任せパック」も用意しております。導入後のサポート窓口もワンストップで対応していますので、気軽にお問い合わせください。

雨にもマケズ風にもマケズ、そしてコロナにも負けない ~ ヒロシマβ'モデルの歩み ~

<講師>

桑原 義幸氏

桑原 義幸氏

広島県 総務局

総括官(情報戦略)兼DX推進本部副本部長

プロフィール

DEC、アーサー・アンダーセン等の米系企業にて情報技術の研究・開発に従事。2003年、金融庁入庁を皮切りに、行政機関における情報戦略や政策立案で手腕を発揮。07年に(株)インターフュージョン・コンサルティングを共同で設立、代表取締役社長に就任。11年4月広島県CIO、16年6月情報戦略総括官に就任、現在に至る。

西日本豪雨災害、コロナパンデミックと、年々増加する自然の脅威。そして、日々高度化し悪質化するサイバー攻撃。ほとんどの自治体が多くの危機に直面し、その対応に多くの時間を割いている。これら事案に速やかに対応するために重要なのは「情報基盤」であり、広島県がどのように情報基盤を構築してきたか、桑原氏に紹介してもらう。

「オフィス中心から人中心へ」のコンセプトにもとづきICT活用を積極推進

本県では、現在の湯﨑知事が初就任された平成23年頃より、ICTテクノロジーを活用した働き方改革やインフラ整備に注力してきました。私も同年4月に広島県CIOとして着任し、具体的な政策を打っていくこととなりました。最初のコンセプトは『オフィス中心から、人中心へ』で、今後の県のあり方、仕事のあり方と各種施策を実行開始しました。例えば平成25年には幹部職員全員にiPadを配備し、幹部会議は全てペーパレスで行うようにしました。平成30年からは県議会においても議員および議会関係者全員にiPadを装備し、ペーパレス議会を進めています。

このように色々な改革を目指して戦略を進めていたところ、日本年金機構の情報漏洩事件を受け、地方公共団体に対して「ネットワーク分離」「庁内ネットワークの強靱化」などの指示が出されました。本県はすでにリモートワーク、シンクライアントの環境の整備、働き方改革を積極的に進めていたため、国の指示をそのまま実行すると今までやってきた投資が無駄になり、それまでの政策に対して逆行が起こり得ることが懸念されました。そこで、

●行政サービスの質を維持

●セキュリティを確保し、柔軟性を高めるために予算を投入する

●侵入されることがリスクではなく、侵入後に情報を搾取されることがリスクである

●セキュリティを、ワークスタイル変革と改革を「実施しない」「できない」の言い訳にしない

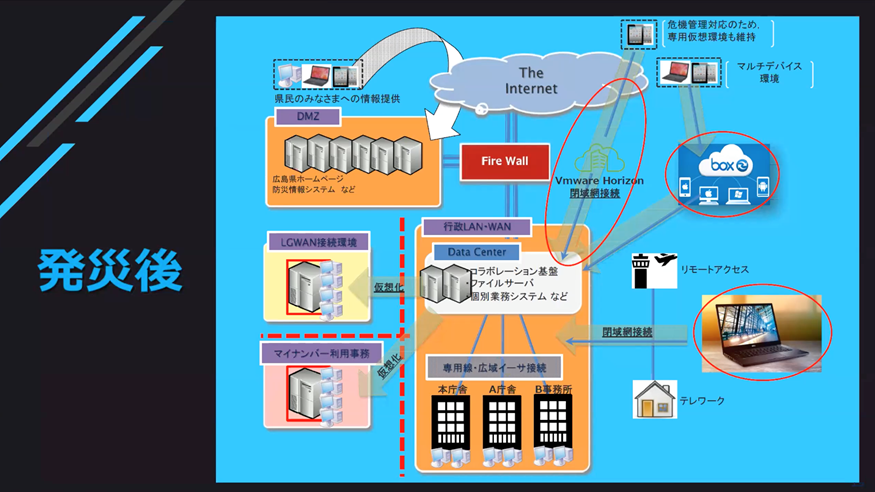

…の4点の方針を立て対応を進めました。その結果、構築したインフラが下記図です。

セキュリティクラウド環境のインターネット領域で、テレワークを行います。インターネット経由の庁内アクセスは認めず、閉域網を通じて庁内ネットワークに入るのが1つのポイントを言えるかもしれません。また、インターネット接続領域に庁内ネットワークや各種基幹系システムを配置しました。いわゆるβ′モデルです。この環境のおかげで、いつでもどこでもリモートアクセスが可能となります。

西日本豪雨災害でシステム環境に大打撃が

3年前の西日本豪雨災害で、県のシステムは大打撃を受けました。物理的な浸水はもちろん、倒木によるネットワーク断線被害も多数発生。さらに職員が出勤できない状況も発生し、テレワーク用PCやタブレットなどの端末が一気に不足する状態となりました。

「何でもええから、端末ないんか?」という現場の声を受け、boxによる被災現場写真のリアルタイム共有、どんな端末からでもセキュアに庁内へのアクセスが可能なように、Vmware Horizonクラウドやアジュールの環境を、突貫で構築しました。インターネット側の概要は下記図の通りで、現在も基本的にこの環境を継続・運用しています。

この経験から、職員端末の見直しを実施。リモートワーク用端末の貸し出しを廃止し、全端末(7200台)を閉域網接続できるSIMカード内蔵のノートPCに変更したほか、本庁内は全域無線LAN化しました。これにより、自席では有線LANを、自席外ではWi-Fi環境に、外出先にはノートPC携帯で、SIMによるアクセスを可能としました。結果、2年前の緊急事態宣言が出されたその日からでも、本県は全職員在宅勤務が可能という状況でした。PCの貸出業務もなくなり、在庫管理業務もなくなりました。これも働き方改革の成果の一つとして言えると思います。

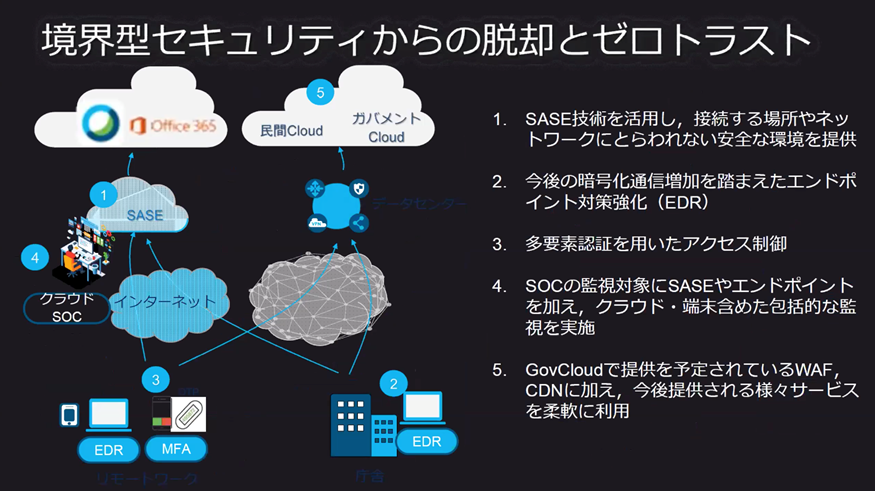

次期セキュリティクラウドのコンセプトは「ゼロトラスト」と「EDR」

次期セキュリティクラウドの要件を決める時期となりました。「ゼロトラスト」と「EDR」をコンセプトに設計する方針であり、どのような形になるか少しだけ紹介したいと思います。

従来のネットワークでは、ほとんどの職員は本庁か支所に出勤し、ほとんどのシステムは庁内サーバとの通信を想定。しかし、今後クラウドの普及が加速し、ウェブ会議等も増大していく中で、現在の集中型セキュリティ対策を続けるとボトルネックがより顕著になります。さらに、外部からのクラウド利用など新しい働き方に対して効率的なセキュリティ対策を提供できません。そこで、本県で計画しているクラウドベースの新たなセキュリティ対策活用が、以下の図です。

当たり前ですが、主役は県民や市民、職員です。今まで構築してきた働き方改革、さらにアクターコロナの新しい働き方を止めないためにも、ゼロトラストベースのセキュリティを整備し、システムによるボトルネックを払拭することで、県民・市民サービスレベルの向上を実現させます。また、より先進性を持った職場環境を用意することで、働く人、住む人、さまざまな人々を本県に呼び込み、地域発展にも貢献できる環境を目指せるのではないかと考えています。

今、危機とチャンスの両方が迫っていると言っても過言では無いと思います。組織内で価値を高める機会が、かつてないほど大きくなっていると思います。この機会をチャンスに生かすか、殺すか、それは皆さんにかかっています。

お問い合わせ

サービス提供元ジチタイワークス セミナー運営事務局

TEL:092-716-1480

E-mail:seminar@jichitai.works